Fortinet ha publicado 51 avisos de seguridad que contemplan 55 vulnerabilidades. De estas, 2 están clasificadas con severidad Crítica, 18 con severidad Alta, 26 de severidad Media y 9 de severidad Baja. Dichas vulnerabilidades afectan a los siguientes productos:

- FortiOS

- FortiProxy

- FortiMail

- FortiADC

- FortiSOAR

- FortiManager

- FotiAnalyzer

- FortiSIEM

- Entre otros.

Severidad Crítica

CVE-2023-37936 [CVSSv3.0: 9.6]

Secreto de sesión codificado que conduce a la ejecución remota de código no autenticado

Una vulnerabilidad relacionada con el uso de una clave criptográfica codificada en FortiSwitch, puede permitir que un atacante remoto no autenticado en posesión de la clave ejecute código no autorizado a través de solicitudes criptográficas diseñadas.

CVE-2024-55591 [CVSSv3.0: 9.0]

Omisión de autenticación en el módulo websocket de Node.js

Una vulnerabilidad de omisión de autenticación mediante una ruta o canal alternativo que afecta a FortiOS y FortiProxy, puede permitir que un atacante remoto obtenga privilegios de súper administrador a través de solicitudes diseñadas al módulo websocket Node.js.

Severidad Alta

CVE-2023-37931 [CVSSv3.0: 8.6]

Vulnerabilidad de inyección SQL

Una neutralización incorrecta de elementos especiales utilizados en una vulnerabilidad de comando SQL (‘inyección SQL’) en FortiVoice Entreprise puede permitir que un atacante autenticado realice un ataque de inyección SQL a ciegas mediante el envío de solicitudes HTTP o HTTPS diseñadas.

CVE-2024-35277 [CVSSv3.0: 8.4]

Falta autenticación para los archivos de configuración de dispositivos administrados

Una vulnerabilidad de autenticación faltante para funciones críticas en FortiManager y FortiPortal puede permitir que un atacante remoto no autenticado extraiga la configuración de todos los dispositivos administrados.

CVE-2024-46662 [CVSSv3.0: 8.3]

Inyección de comandos en el daemon csfd

Una neutralización incorrecta de elementos especiales utilizados en una vulnerabilidad de comando del sistema operativo en el daemon csfd de FortiManager, puede permitir que un atacante autenticado ejecute comandos no autorizados a través de paquetes específicamente diseñados.

CVE-2024-47572 [CVSSv3.0: 8.3]

Neutralización incorrecta de elementos de fórmula en un archivo CSV

Una vulnerabilidad de neutralización incorrecta de elementos de fórmula en un archivo CSV en FortiSOAR, puede permitir que un atacante remoto autenticado con privilegios de usuario inyecte una carga maliciosa como un registro de tabla que puede ejecutarse en la máquina del objetivo al ser exportado como un archivo por un usuario con altos privilegios.

CVE-2024-27778 [CVSSv3.0: 8.3]

Inyección de comandos del sistema operativo

Una neutralización incorrecta de elementos especiales utilizados en una vulnerabilidad de comando del sistema operativo en FortiSandbox, puede permitir que un atacante autenticado con al menos permiso de solo lectura ejecute comandos no autorizados a través de solicitudes diseñadas.

CVE-2024-48886, CVE-2024-50563 [CVSSv3.0: 8.0]

Autenticación débil en el daemon csfd

Una vulnerabilidad de autenticación débil en el daemon csfd de FortiOS, FortiPAM y FortiProxy puede permitir que un atacante no autenticado con acceso a la interfaz y el puerto de Security Fabric, fuerce el proceso de autenticación en el protocolo de Security Fabric y tome el control de los dispositivos de Fabric.

Una vulnerabilidad de autenticación débil de la misma naturaleza en el daemon csfd de FortiManager, puede permitir que un atacante no autenticado con acceso a la interfaz y al puerto de Security Fabric evite el proceso de autenticación y acceda a una lista restringida de funciones.

CVE-2024-47571 [CVSSv3.0: 7.9]

Persistencia de la cuenta de administrador después de la eliminación

Una operación en un recurso después de su vencimiento o vulnerabilidad de liberación en FortiManager, puede permitir que una cuenta de administrador de Fortigate que se elimine a través de FortiManager aún pueda iniciar sesión en FortiGate a través de credenciales válidas.

CVE-2024-23106 [CVSSv3.0: 7.7]

El inicio de sesión de la consola EMS bajo un ataque de fuerza bruta no se bloquea

Una restricción incorrecta de intentos de autenticación excesivos en FortiClientEMS, puede permitir que un atacante no autenticado intente un ataque de fuerza bruta contra la consola FortiClientEMS a través de solicitudes HTTP o HTTPS diseñadas.

CVE-2023-37937 [CVSSv3.0: 7.6]

Escape de shell restringido mediante inyección de argumentos

Una neutralización incorrecta de elementos especiales utilizados en un comando del sistema operativo en FortiSwitch puede permitir que un atacante autenticado local ejecute código no autorizado a través de la CLI de FortiSwitch.

CVE-2024-46670 [CVSSv3.0: 7.5]

Lectura fuera de límites en IPsec IKE

Una vulnerabilidad de lectura fuera de límites en el servicio IKE de IPsec del inquilino FortiOS de FortiOS y FortiSASE, puede permitir que un atacante remoto no autenticado active el consumo de memoria, lo que lleva a una denegación de servicio a través de solicitudes diseñadas.

CVE-2024-50566 [CVSSv3.0: 7.2]

Inyección de comandos del sistema operativo

Una vulnerabilidad de neutralización inadecuada de elementos especiales utilizados en un comando del sistema operativo (‘Inyección de comando del sistema operativo’) en FortiManager, puede permitir que un atacante remoto autenticado ejecute código no autorizado a través de solicitudes diseñadas por FGFM.

CVE-2023-4863 [CVSSv3.0: 7.1]

Desbordamiento de pila en Chrome/libwebp

Un desbordamiento de búfer en libwebp en Google Chrome anterior a 116.0.5845.187 y libwebp 1.3.2, puede permitir que un atacante remoto realizara una escritura en memoria fuera de los límites a través de una página HTML diseñada específicamente.

CVE-2024-46668 [CVSSv3.0: 7.1]

Denegación de servicio de datos de formularios multiparte

Una vulnerabilidad de asignación de recursos sin límites o limitación en algunos puntos finales de la API de FortiOS, puede permitir que un usuario remoto no autenticado consuma toda la memoria del sistema a través de múltiples cargas de archivos grandes.

CVE-2024-48884, CVE-2024-48885 [CVSSv3.0: 7.1]

Recorrido de ruta en el daemon csfd

Una vulnerabilidad de limitación incorrecta de una ruta de acceso a un directorio restringido (‘recorrido de ruta’) en FortiManager, FortiOS, FortiProxy, FortiRecorder, FortiVoice y FortiWeb, puede permitir que un atacante remoto autenticado con acceso a la interfaz y el puerto de la estructura de seguridad escriba archivos arbitrarios y que un atacante remoto no autenticado con el mismo acceso a la red elimine una carpeta arbitraria.

CVE-2024-36512 [CVSSv3.0: 7.0]

Escritura de archivos arbitrarios en la GUI

Una vulnerabilidad de recorrido de ruta relativa en FortiManager y FortiAnalyzer puede permitir que un atacante privilegiado con perfil de súper administrador y acceso CLI escriba archivos en el sistema subyacente a través de solicitudes HTTP o HTTPS diseñadas.

CVE-2024-35273 [CVSSv3.0: 7.0]

Escritura fuera de límites en sndproxy

Una vulnerabilidad de escritura fuera de límites en el daemon sndproxy de FortiManager y FortiAnalyzer, puede permitir que un atacante autenticado ejecute código o comandos arbitrarios a través de solicitudes HTTP especialmente diseñadas.

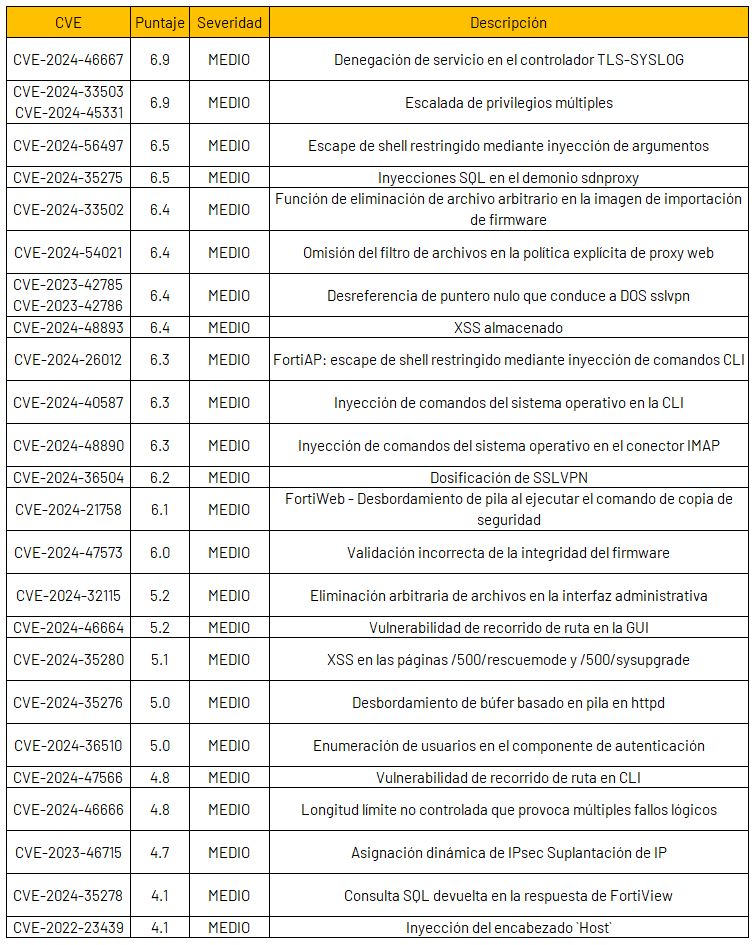

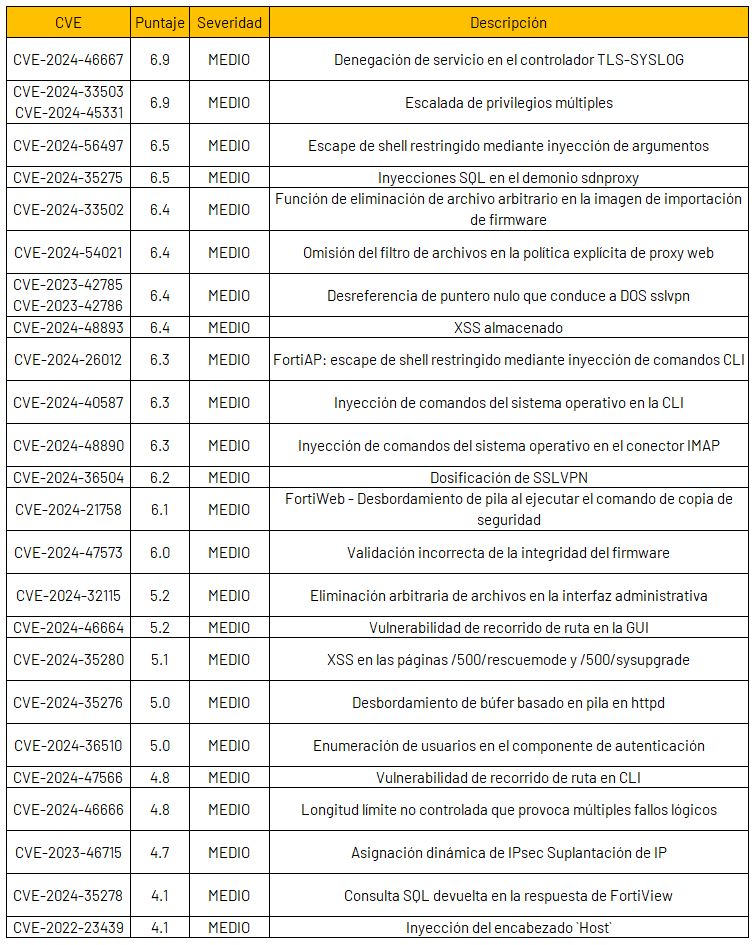

Severidad Media

Severidad Baja