La vulnerabilidad CVE-2025-21298, con una puntuación CVSS de 9,8, es un fallo crítico de ejecución remota sin interacción del usuario que afecta a Windows OLE y fue corregido en la última actualización de seguridad de Microsoft y mencionado en nuestro Portal CCI. Esta falla permite a los atacantes comprometer sistemas al enviar correos electrónicos maliciosos con documentos RTF dañinos. Simplemente abrir o previsualizar dichos correos en Outlook puede activar la vulnerabilidad, otorgando a los atacantes control total del sistema afectado. Esto incluye la capacidad de ejecutar código arbitrario, instalar software malicioso, modificar datos y acceder a información sensible, lo que representa un alto riesgo para las organizaciones debido a su facilidad de explotación.

Afectación

Esta vulnerabilidad afecta a la tecnología OLE de Windows.

En cuanto a las versiones, afecta a los productos Windows Server (2008 a 2025) y a los sistemas operativos Windows 10/11. Si desea ver en detalle el listado completo de las versiones y productos afectados puede ingresar al siguiente enlace.

PoC disponible públicamente

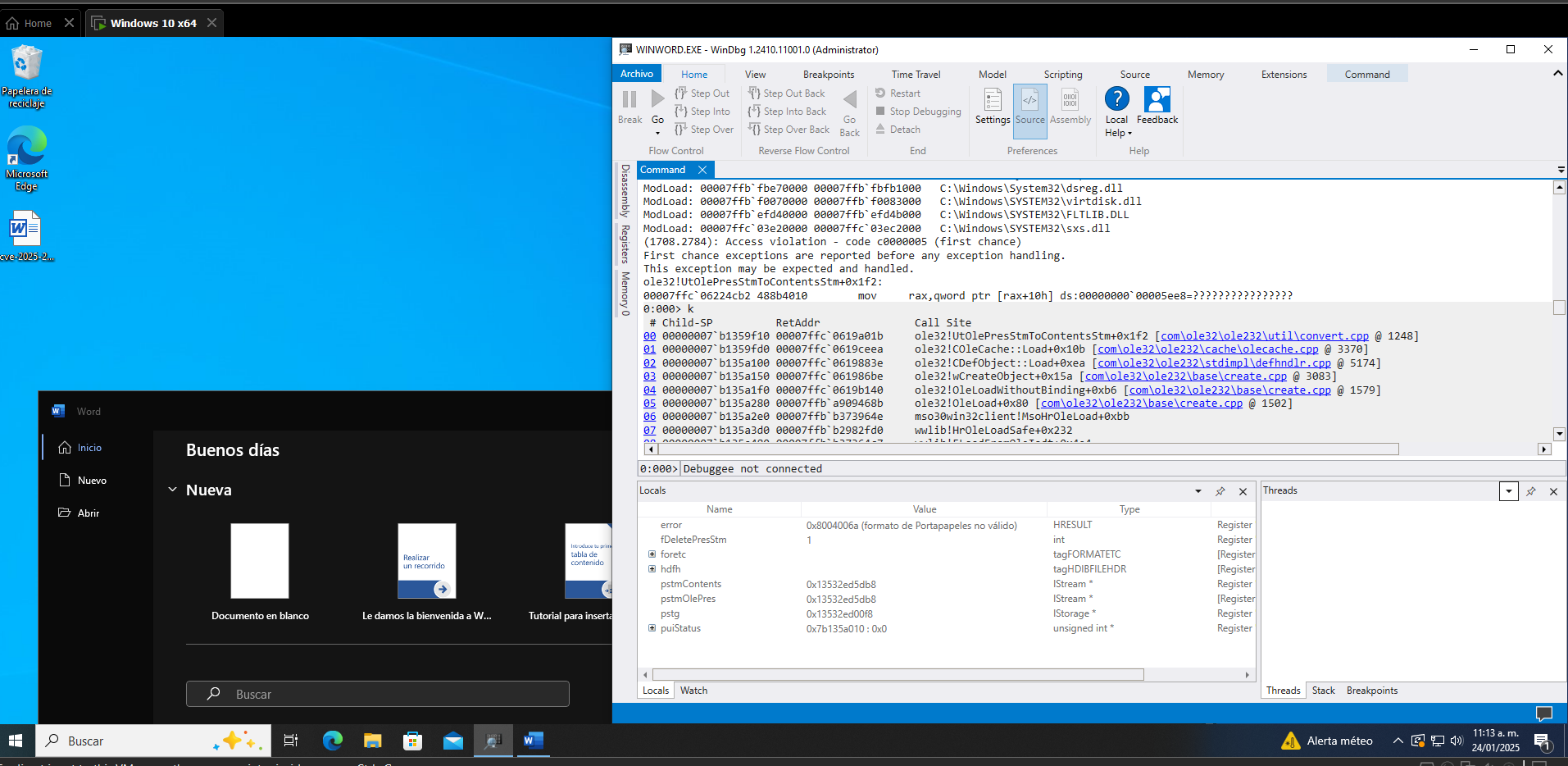

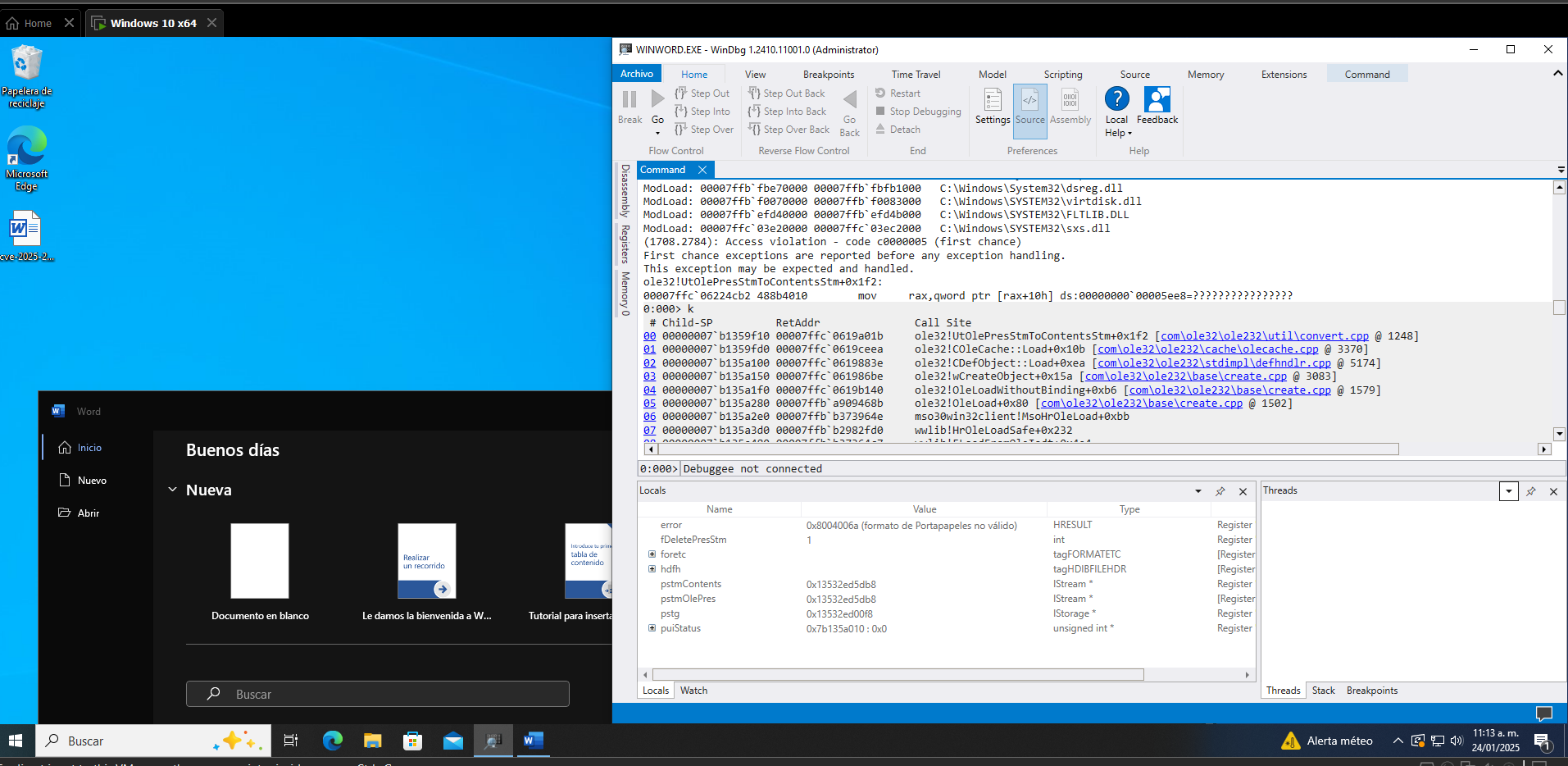

Hemos detectado que existe una PoC disponible públicamente en GitHub.

Este es un PoC de corrupción de memoria, no un exploit, pero hay un archivo rtf en este repositorio que reproduce la vulnerabilidad. Esta PoC fue reproducida por nuestros especialistas comprobando su veracidad.

Ilustración 1: Error de corrupción de memoria PoC CVE-2025-21298

Ilustración 1: Error de corrupción de memoria PoC CVE-2025-21298

Apreciación

La vulnerabilidad CVE-2025-21298 representa una amenaza crítica debido a su capacidad de explotación remota sin interacción del usuario, lo que facilita ataques altamente efectivos contra sistemas basados en Windows. La falla reside en el componente OLE y afecta a una amplia gama de versiones, incluyendo servidores y estaciones de trabajo. Su vector de ataque principal, el uso de archivos RTF maliciosos o correos electrónicos procesados en Outlook, convierte a esta vulnerabilidad en una herramienta para los atacantes, con el potencial de comprometer los sistemas objetivo.

Aunque Microsoft ha lanzado parches y guías de mitigación, el riesgo persiste para quienes no actualicen sus sistemas o no implementen medidas preventivas para mitigar esta vulnerabilidad.

Ilustración 1: Error de corrupción de memoria PoC CVE-2025-21298

Ilustración 1: Error de corrupción de memoria PoC CVE-2025-21298