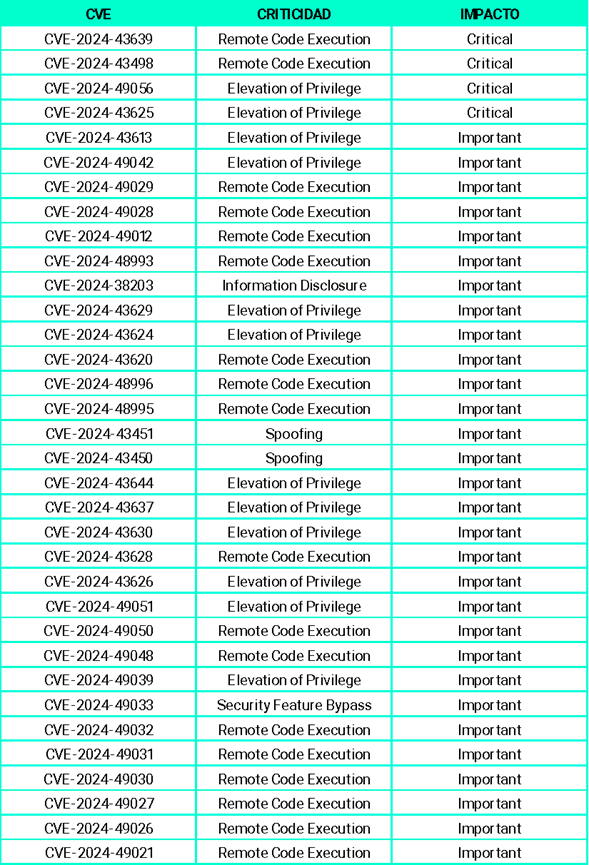

En su actualización programada para el martes de parches de noviembre de 2024, Microsoft informó 91 correcciones de seguridad, de este total de vulnerabilidades 4 han sido consideradas como “Zero day”.

Del total de vulnerabilidades, 4 fueron catalogadas con severidad Crítica, 85 son catalogadas como Importantes, 1 es catalogada como moderada y 1 sin CVE asignado identificada como ADV240001.

Las vulnerabilidades se dan en la siguiente clasificación:

- 52 Ejecución remota de código

- 28 Elevación de privilegios

- 4 Denegación de servicio

- 3 Suplantación de identidad

- 2 Anulación de funciones de seguridad

- 1 Defensa en profundidad

- 1 Divulgación de información

CVE-2024-43451 [CVSSv3.1:6.5]

Vulnerabilidad de suplantación de identidad en la divulgación de hash

Un atacante podría explotar esta vulnerabilidad convenciendo a un usuario de abrir un archivo especialmente creado, la exitosa explotación podría generar una divulgación no autorizada del hash NTLMv2 del usuario. Lo que puede conducir a la autenticación al sistema como el usuario.

CVE-2024-49039 [CVSSv3.1: 8.8]

Vulnerabilidad de elevación de privilegios del Programador de tareas de Windows

Esta vulnerabilidad permite la elevación de privilegios local. Sin embargo, este no es el Exchange Online Protection (EoP) sencillo que vemos normalmente. En este caso, el error permite un escape de AppContainer, lo que permite que un usuario con pocos privilegios ejecute código con integridad media.

CVE-2024-43639 [CVSSv3.1:9.8]

Vulnerabilidad de ejecución remota de código Kerberos en Windows

La vulnerabilidad permite a un atacante remoto no autenticado ejecutar código en un sistema afectado aprovechando un error en el protocolo criptográfico. No se requiere interacción del usuario. Dado que Kerberos se ejecuta con privilegios elevados, esto hace que este sea un error que se puede propagar entre los sistemas afectados.

CVE-2024-43498 [CVSSv3.1:9.8]

Vulnerabilidad de ejecución remota de código en .NET y Visual Studio

La vulnerabilidad permite a los atacantes ejecutar código enviando una solicitud especialmente diseñada a una aplicación web .NET afectada. El atacante también podría convencer a un objetivo para que cargue un archivo especialmente diseñado desde una aplicación de escritorio afectada. De cualquier manera, la ejecución del código resultante ocurriría a nivel de la aplicación, por lo que podría estar emparejado con un Exchange Online Protection (EoP) si se viera en la naturaleza.

¡Vulnerabilidades que deberías priorizar!

CVE-2024-49056 [CVSSv3.1: 6.4]

Vulnerabilidad de elevación de privilegios en Airlift.microsoft.com

La omisión de autenticación mediante datos supuestamente inmutables en airlift[.]Microsoft[.]com, permite a un atacante autorizado elevar privilegios en una red.

CVE-2024-43625 [CVSSv3.1: 7.1]

Vulnerabilidad de elevación de privilegios en Microsoft Windows VMSwitch

Esta vulnerabilidad podría permitir un ataque exitoso desde un invitado Hyper-V con privilegios bajos. El atacante podría atravesar el límite de seguridad del invitado para ejecutar código en el entorno de ejecución del host Hyper-V. Un atacante que aproveche con éxito esta vulnerabilidad podría obtener privilegios de SISTEMA. Para explotar con éxito esta vulnerabilidad es necesario que un atacante recopile información específica del entorno y tome medidas adicionales antes de la explotación para preparar el entorno objetivo.

Otras vulnerabilidades que se deben revisar:

Plan de Acción

- Instalar las actualizaciones del fabricante disponibles en medios oficiales del proveedor, previo análisis del impacto que podría provocar en los servicios críticos para el negocio de su organización. Para ello consulte con su personal técnico o áreas resolutorias correspondientes.

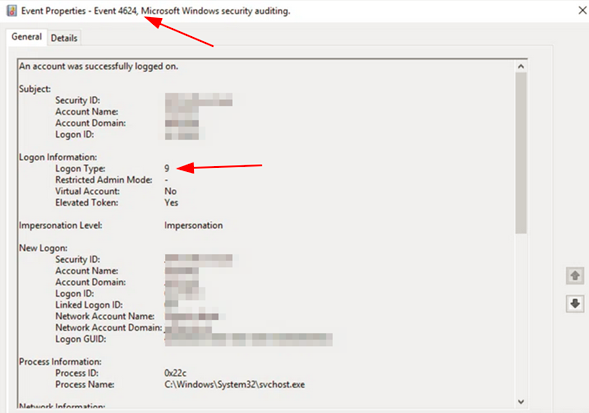

- Para CVE-2024-43451

- Detección de explotación:

- Revisar los eventos 4625 de inicio de sesión fallido de Windows por autenticación NTLM.

- Con SIEM revisar conexiones desde redes internas fuera de lo común como también de redes externas.

- Para los eventos 4624 en el source host, este tiene un Logon type 9 en vez del que se genera normalmente el cual es el Logon type 3

- Mitigación:

- Microsoft tiene los parches necesarios para mitigar esta vulnerabilidad en el siguiente enlace oficial : https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-43451

- Detección de explotación:

Fuentes Utilizadas