En su actualización programada para el martes de parches de diciembre de 2024, Microsoft informó 71 correcciones de seguridad, de este total de vulnerabilidades, 16 fueron catalogadas con severidad Crítica, 54 son catalogadas como Importantes, 1 es catalogada como moderada y 1 sin CVE asignado, identificada como ADV240002. Del total de vulnerabilidades sólo 1 ha sido considerada como “Zero day”, la cual corresponde al CVE-2024-49138, esta vulnerabilidad está asociada a la explotación del CWE-122: Heap-based Buffer Overflow. La importancia de hacer gestión de esta vulnerabilidad es que no es necesaria interacción del usuario para poder explotarla.

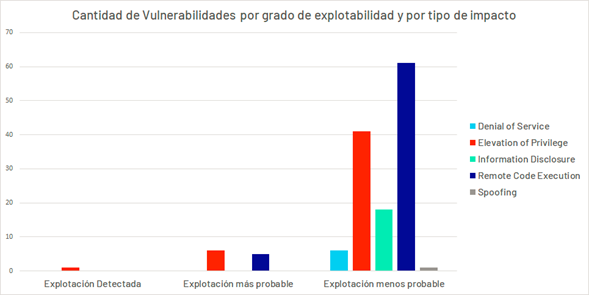

Además de lo anterior, se puede observar en este release de parches, que la mayoría de las vulnerabilidades se asocian a remote code execution y elevation of privilege cómo se representa en el siguiente gráfico:

Ilustración 1: Cantidad de vulnerabilidades por grado de explotabilidad e impacto

Fuente: Team Entel Digital

¡Vulnerabilidades de Día-0!

CVE-2024-49138 [CVSSv3.1:7.8]

Vulnerabilidad de elevación de privilegios en el controlador del sistema de archivos de registro común de Windows

Este error se encuentra en la lista de vulnerabilidades de conocimiento público y bajo ataque activo, pero Microsoft no proporciona información sobre dónde se divulgó o qué tan extendidos pueden ser los ataques. Dado que se trata de una escalada de privilegios, es probable que se este combinando con un error de ejecución de código para tomar el control de un sistema. Estas tácticas se ven a menudo en ataques de ransomware y en campañas de phishing dirigidas.

¡Vulnerabilidades que se deberían priorizar!

CVE-2024-49132, CVE-2024-49128 [CVSSv3.1: 8.1 ]

Vulnerabilidad de ejecución remota de código en los servicios de escritorio remoto de Windows.

Un atacante podría explotar con éxito esta vulnerabilidad al conectarse a un sistema con el rol de puerta de enlace de escritorio remoto, activando la condición de root para crear un escenario de uso después de la liberación y luego aprovechando esto para ejecutar código arbitrario.

CVE-2024-49126 [CVSSv3.1: 8.1 ]

Vulnerabilidad de ejecución remota de código en el servicio de subsistema de autoridad de seguridad local (LSASS) de Windows

El atacante que utilice esta vulnerabilidad podría atacar las cuentas del servidor mediante una ejecución de código arbitraria o remota e intentar activar código malicioso en el contexto de la cuenta del servidor a través de una llamada de red. El atacante no necesita privilegios ni el usuario necesita realizar ninguna acción.

CVE-2024-49127, CVE-2024-49124 [CVSSv3.1: 8.1 ]

Vulnerabilidad de ejecución remota de código en el protocolo ligero de acceso a directorios (LDAP) de Windows

Un atacante no autenticado podría enviar una solicitud especialmente diseñada a un servidor vulnerable. Si se explota esta vulnerabilidad con éxito, el código del atacante podría ejecutarse en el contexto de la cuenta SYSTEM.

CVE-2024-49123 [CVSSv3.1: 8.1 ]

Vulnerabilidad de ejecución remota de código en los servicios de escritorio remoto de Windows

Un atacante podría explotar con éxito esta vulnerabilidad al conectarse a un sistema con el rol de Puerta de enlace de Escritorio remoto, activando la condición de carrera para crear un escenario de uso después de la liberación y luego aprovechando esto para ejecutar código arbitrario.

CVE-2024-49122, CVE-2024-49118 [CVSSv3.1: 8.1 ]

Vulnerabilidad de ejecución remota de código en Microsoft Message Queue (MSMQ)

Para aprovechar esta vulnerabilidad, un atacante tendría que enviar un paquete MSMQ malicioso especialmente diseñado a un servidor MSMQ. Esto podría provocar la ejecución remota de código en el servidor.

CVE-2024-49120, CVE-2024-49119 [CVSSv3.1: 8.1 ]

Vulnerabilidad de ejecución remota de código en los servicios de escritorio remoto de Windows

Un atacante podría explotar con éxito esta vulnerabilidad al conectarse a un sistema con el rol de Puerta de enlace de Escritorio remoto, activando la condición de carrera para crear un escenario de uso después de la liberación y luego aprovechando esto para ejecutar código arbitrario.

CVE-2024-49117 [CVSSv3.1: 8.8 ]

Vulnerabilidad de ejecución remota de código en Windows Hyper -V

Esta vulnerabilidad requeriría que un atacante autenticado en una máquina virtual invitada envíe solicitudes de operación de archivos especialmente diseñadas en la máquina virtual a recursos de hardware en la máquina virtual, lo que podría resultar en la ejecución remota de código en el servidor host.

Un atacante que aproveche con éxito esta vulnerabilidad podría potencialmente ejecutar un ataque entre máquinas virtuales, comprometiendo así múltiples máquinas virtuales y ampliando el impacto del ataque más allá de la máquina virtual inicialmente atacada.

CVE-2024-49115, CVE-2024-49116 [CVSSv3.1: 8.1 ]

Vulnerabilidad de ejecución remota de código en los servicios de escritorio remoto de Windows

Un atacante podría explotar con éxito esta vulnerabilidad al conectarse a un sistema con el rol de Puerta de enlace de Escritorio remoto, activando la condición de carrera para crear un escenario de uso después de la liberación y luego aprovechando esto para ejecutar código arbitrario.

CVE-2024-49112 [CVSSv3.1: 9.8 ]

Vulnerabilidad de ejecución remota de código en el protocolo ligero de acceso a directorios (LDAP) de Windows

Un atacante no autenticado que aproveche con éxito esta vulnerabilidad podría obtener la ejecución de código a través de un conjunto de llamadas LDAP especialmente diseñado para ejecutar código arbitrario dentro del contexto del servicio LDAP.

CVE-2024-49108 [CVSSv3.1: 8.1 ]

Vulnerabilidad de ejecución remota de código en los servicios de escritorio remoto de Windows

Un atacante podría explotar con éxito esta vulnerabilidad al conectarse a un sistema con el rol de Puerta de enlace de Escritorio remoto, activando la condición de carrera para crear un escenario de uso después de la liberación y luego aprovechando esto para ejecutar código arbitrario.

CVE-2024-49106 [CVSSv3.1: 8.1 ]

Vulnerabilidad de ejecución remota de código en los servicios de escritorio remoto de Windows

Un atacante podría explotar con éxito esta vulnerabilidad al conectarse a un sistema con el rol de Puerta de enlace de Escritorio remoto, activando la condición de carrera para crear un escenario de uso después de la liberación y luego aprovechando esto para ejecutar código arbitrario.

Otras vulnerabilidades que se deben revisar

Plan de Acción

Se tomó como elección la siguiente vulnerabilidad para su mitigación en base a su criticidad y facilidad de explotación.

CVE-2024-49138 [CVSSv3.1: 7.8]

Windows common log file system driver elevation of privilege vulnerability

Detección de explotación:

1) Revisar los eventos ID 4688 que corresponden a la creación de procesos en Windows.

2) Verificar dentro del evento:

- New Process Name: En este parámetro buscar que aparece el clfs[.]sys

- Account Name: Que es el usuario que ejecutó el proceso

- Command Line: La cual indica la información sobre cómo fue ejecutado el proceso

Mitigación:

- Microsoft tiene los parches necesarios para mitigar esta vulnerabilidad en el siguiente enlace oficial : https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-49138

- Instalar las actualizaciones correspondientes para las vulnerabilidades mencionadas anteriormente.

Fuentes Utilizadas