Se ha identificado un nuevo malware denominado ‘BunnyLoader’, que opera como un servicio de malware (MaaS), anunciado en foros de hackers. Este malware en constante desarrollo posee múltiples capacidades orientadas al robo de información confidencial, inyectar código malicioso y acceder a billeteras de criptomonedas de la víctima.

BunnyLoader

Ilustración 1: Acceso a plataforma MaaS BunnyLoader

Fuente: Grupo CTI Entel Digital

El malware BunnyLoader fue inicialmente detectado el 4 de septiembre y ha experimentado múltiples actualizaciones desde entonces, agregando funciones adicionales y correcciones de errores. Su panel de control permite incluso a ciberdelincuentes con habilidades limitadas configurar cargas útiles de segunda etapa, habilitar el registro de teclado, robar credenciales, manipular el portapapeles para el robo de criptomonedas y ejecutar comandos de forma remota desde su Comando y Control (C2).

El malware cuenta con características de detección que identifican entornos limitados o simulados y genera un falso error de incompatibilidad de arquitectura si detecta tales condiciones (anti-sandbox).

Además de esta función, el malware también incluye módulos diseñados para robar una amplia gama de datos, que incluyen contraseñas, tarjetas de crédito, historial de navegación, billeteras de criptomonedas, datos de VPN, mensajes de aplicaciones de mensajería, y más. En esencia, opera como un ladrón de información convencional (infostealer).

Para ocultar la información robada, el malware comprime todos los datos en un archivo ZIP antes de enviarlos al servidor de Comando y Control (C2) del actor de amenazas. Esta técnica de compresión y transferencia de datos al C2 es utilizada para la exfiltración de la información robada.

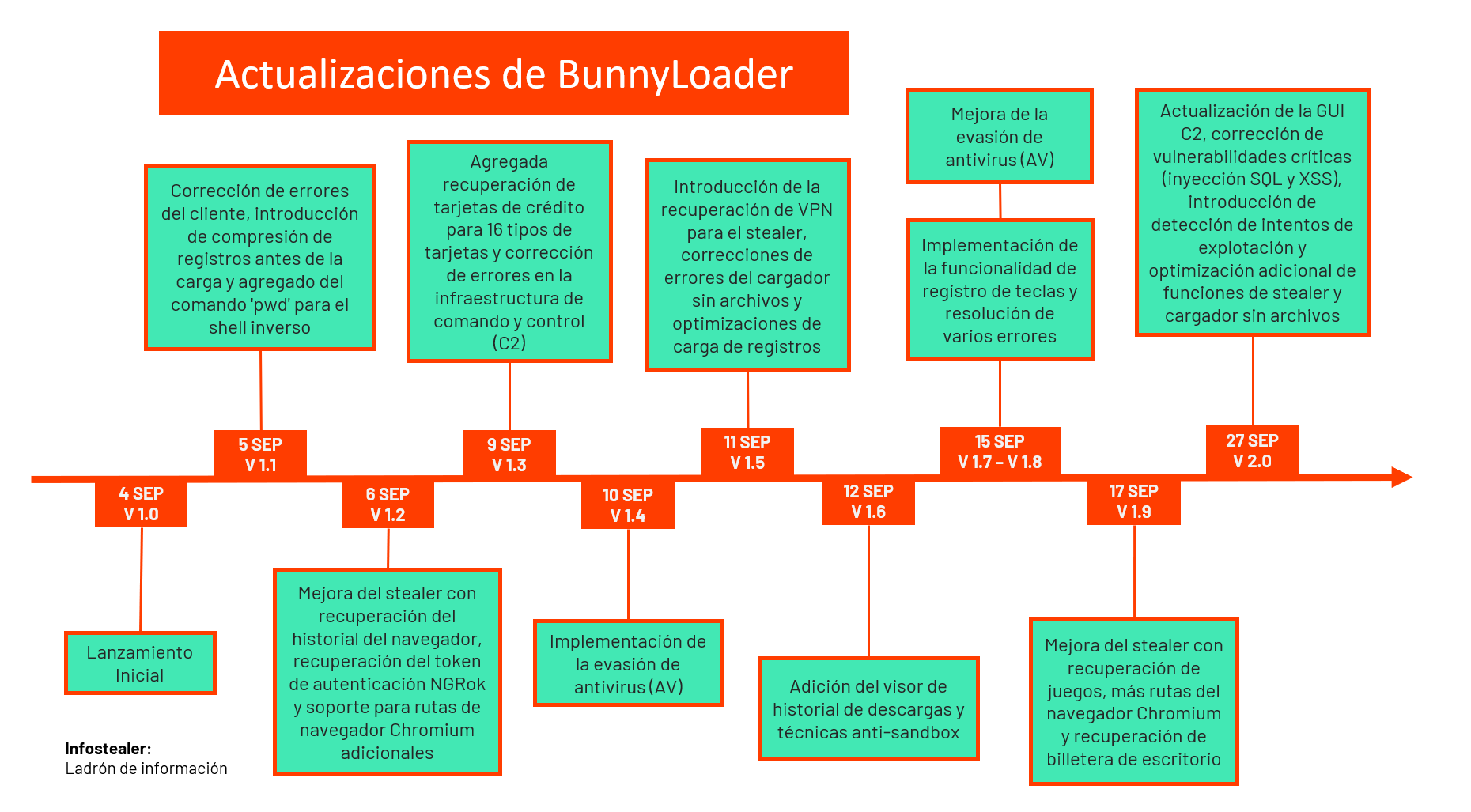

Actualizaciones de BunnyLoader en poco tiempo

Como se puede apreciar en la siguiente línea de tiempo los creadores de este malware quieren proporcionar un buen servicio a sus potenciales clientes, es así como en tan solo un mes (septiembre 2023) efectuaron 10 actualizaciones pasando de la versión 1.0 a la 2.0 agregando nuevas funcionalidades y mejoras para pasar desapercibido por los sistemas de ciberseguridad convencionales.

(MaaS) Malware as a Service BunnyLoader

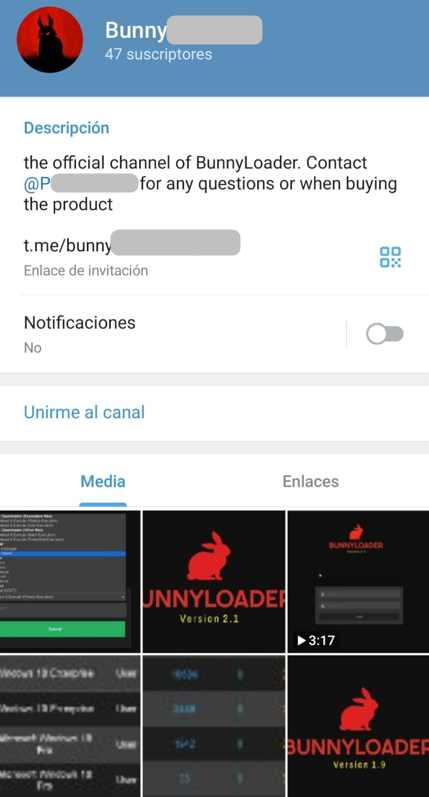

Según información obtenida desde la DDW (Deep Dark Web) y Telegram BunnyLoader en su versión estándar, se encuentra a la venta por $250 USD, mientras que la versión más actualizada ofrece características avanzadas como antianálisis, inyección en memoria, evasión de antivirus y mecanismos de persistencia adicionales, se comercializa por $350 USD. Este precio asequible y el constante desarrollo de BunnyLoader lo convierten en una opción atractiva para ciberdelincuentes que buscan oportunidades en proyectos de malware emergentes antes de que aumenten sus tarifas.

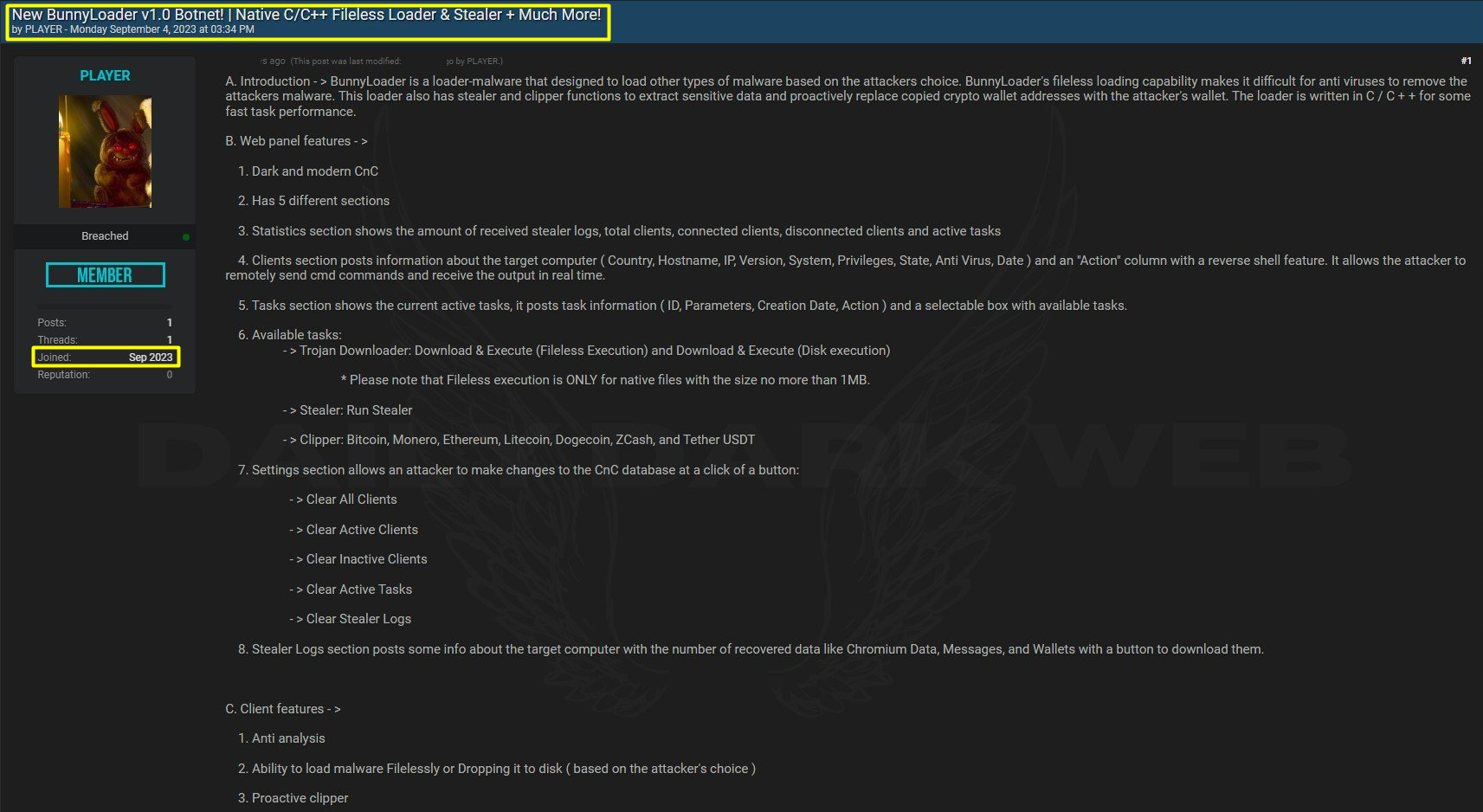

Ilustración 2: Venta de BunnyLoader en la DDW

Fuente: Grupo CTI Entel Digital

Ilustración 3: Canal de Telegram

Fuente: Grupo CTI Entel Digital

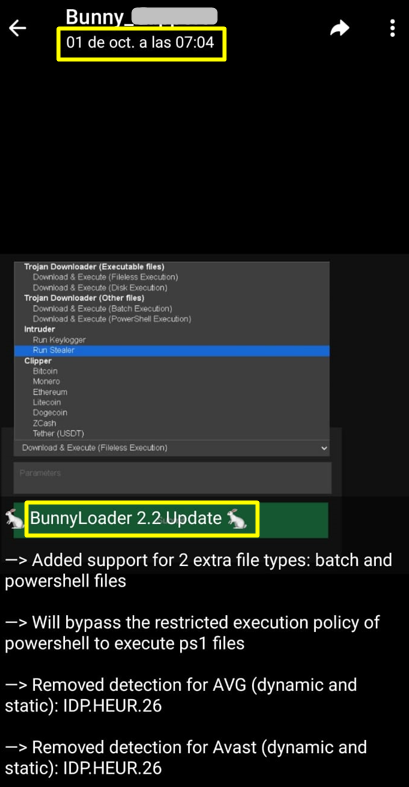

Perfil de Telegram creado por BunnyLoader, para ofrecer sus servicios, adicionalmente en este sitio van subiendo las nuevas actualizaciones y las capacidades del malware para sus potenciales clientes, actualmente el canal cuenta con 47 suscriptores.

En el mismo sitio ya se habla de una versión BunnyLoader 2.2 que agrega nuevas funcionalidades entre las que destacan:

- Soporte para dos tipos adicionales de archivos (Powershell – Bash)

- Es capaz de omitir la política de ejecución restringida en PowerShell para ejecutar archivos ps1

- Elimina la detección para antivirus AVG

- Elimina la detección para antivirus Avast

Ilustración 4: Canal de Telegram anunciando versión 2.2

Fuente: Grupo CTI Entel Digital

A continuación se disponibiliza un video proporcionado por los ciberactores para incentivar la compra de su servicio (MaaS) de malware

Posibles víctimas

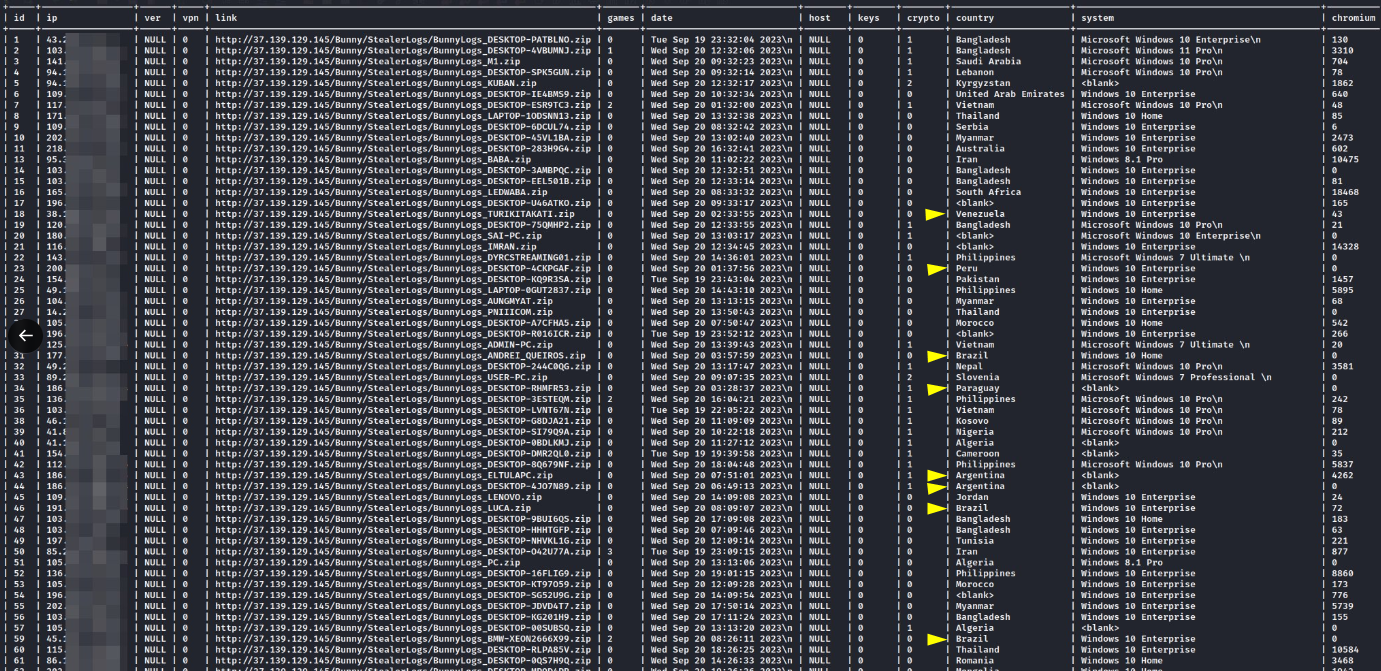

BunnyLoader ya está activo y operando en distintas zonas geográficas a nivel global, es así como en un registro de logs proporcionado por los ciberactores, se puede apreciar un listado con solo algunas víctimas actualmente comprometidas, la gran mayoría posee la versión de Windows 10, aparecen además la fecha septiembre 20 de 2023 con lo cual podemos deducir que son infecciones en curso y actuales. También se puede visualizar algunos países de Latam entre los que figuran Argentina, Brasil, Paraguay, Perú y Venezuela.

Ilustración 5: Registros logs BunnyLoader, países Latam

Fuente: Grupo CTI Entel Digital

Apreciación

La aparición de la amenaza de malware como servicio (MaaS) conocida como BunnyLoader es un desarrollo preocupante en el panorama de la ciberseguridad. Este malware ofrece una amplia gama de funcionalidades maliciosas, incluida la capacidad de descargar y ejecutar cargas útiles de segunda etapa, robar credenciales de navegadores web, datos del sistema y ejecutar comandos remotos en máquinas infectadas. Además, BunnyLoader se promociona por su función de carga sin archivos, lo cual dificulta que los antivirus elimine el malware de los sistemas afectados.

El panel de control asociado a BunnyLoader proporciona a los compradores opciones para monitorear y controlar las máquinas comprometidas, lo que facilita la gestión de las operaciones maliciosas. La persistencia del malware se establece a través de cambios en el Registro de Windows, y el malware realiza comprobaciones para detectar entornos de prueba y máquinas virtuales antes de activar su comportamiento dañino.

Es importante destacar que BunnyLoader evoluciona constantemente, incorporando nuevas características y técnicas de evasión antivirus y anti-sandbox para llevar a cabo campañas exitosas contra sus objetivos.

Mitigación

El Centro de Ciberinteligencia de Entel CyberSecure recomienda lo siguiente:

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- No abrir archivos de Microsoft Office que contengan MACROS hasta obtener confirmación del remitente y verificar que el envío sea bajo estrictas políticas de seguridad como por ejemplo: archivo cifrado, contraseña enviada por otro medio, contacto directo con el remitente.

- Utilizar el principio de menor privilegio, que trata de dividir el uso del sistema en dos cuentas, una estándar para uso diario que incluya las mínimas funciones posibles y otra cuenta de administrador que permita acceder al núcleo de su dispositivo.

- Tener atención y evitar extensiones como “exe”, “vbs” y “scr”. Es necesario vigilar este tipo de archivos, ya que podrían ser peligrosos. Un atacante podría utilizar diversas extensiones para enmascarar archivos maliciosos como un vídeo, foto, o un documento como: (reporte-clientes.doc.scr).

- Las campañas de phishing se caracterizan por tener faltas de ortografía o errores en el diseño. Revisa el contenido con detención, y desconfía de correos con imperfecciones.

- Desconfía de los correos alarmantes. Si un mensaje le indica o incentiva a tomar decisiones apresuradas o en un tiempo limitado, probablemente se trata de phishing.

- Disponer de sistemas antispam para correos electrónicos, de esta manera se reducen las posibilidades de infección a través de campañas masivas de malspam por correo electrónico.

- Proteger el protocolo RDP:

- Deshabilite los servicios RDP, si no es necesario. La desactivación de servicios no utilizados e innecesarios ayuda a reducir su exposición a las vulnerabilidades de seguridad, y es una buena práctica de seguridad.

- Si no es posible cerrarlos, límite las direcciones de origen que pueden acceder a los puertos.

- Proteger el acceso a los sistemas RDP, bloqueando el sistema local en lugar del sistema remoto. Incluso si el primero no tiene valor, la sesión RDP solo estará protegida limitando el acceso al sistema cliente.

- Desconectar sesiones RDP en lugar de bloquearlas, esto invalida la sesión actual, lo que impide una reconexión automática de la sesión RDP sin credenciales.

- Bloquear bidireccionalmente el puerto TCP 3389 utilizando un firewall o hacerlo accesible sólo a través de una VPN privada.

- Habilitar la autenticación de nivel de red (NLA).

- Tener políticas de respaldo periódico que se almacenen fuera de la red organizacional.

- Escanear todos los archivos adjuntos, antes de abrirlos, con un antivirus que detecte comportamientos para combatir los ransomwares.

- Mantener una buena estrategia de respaldo de información: sistemas de copias de seguridad que deben estar aisladas de la red; y políticas de seguridad. Lo anterior permitirá neutralizar el ataque, restaurar las operaciones y evitar el pago del rescate.

- Actualizar los equipos con Windows a las últimas versiones.

- Nunca seguir la instrucción de deshabilitar las funciones de seguridad, si un correo electrónico o documento lo solicita.

- Establecer políticas de seguridad en el sistema para impedir la ejecución de ficheros desde directorios comúnmente utilizados por Ransomware (App Data, Local App Data, etc.)

- Mantener listas de control de acceso para las unidades mapeadas en red restringiendo los privilegios de escritura. Con esto podrá identificar el impacto generado por el cifrado de archivos, entendiendo que el secuestro de información se producirá en todas las unidades de red mapeadas en el equipo víctima.

- Seguir las normativas internacionales tales como ISO 27001:2013 en su control A.7.2.2 “Concienciación con educación y capacitación en seguridad de la información” o NIST PR.AT-1: “Todos los usuarios se encuentran entrenados e informados”, a fin de tener bases para divulgar campañas educativas orientadas a nivel de usuarios respecto al correcto uso de las herramientas tecnológicas, haciendo énfasis en cómo proceder al recibir correos de orígenes desconocidos, objeto prevenir que sus usuarios sean víctimas de entes maliciosos.