Interlock es una operación de ransomware reciente que ha captado la atención de la comunidad de ciberseguridad por su enfoque en atacar servidores FreeBSD, un sistema operativo comúnmente utilizado en infraestructuras críticas. Desde su aparición en septiembre de 2024, Interlock ha atacado a varias organizaciones en el mundo, empleando técnicas de doble extorsión para forzar el pago de rescates mediante la amenaza de exponer datos robados. Uno de los ataques más destacados hasta ahora fue contra el condado de Wayne en Michigan, en octubre de 2024.

FreeBSD vulnerables

FreeBSD es un sistema operativo utilizado ampliamente en infraestructuras críticas, como redes de telecomunicaciones y servidores de aplicaciones. Debido a su estabilidad y rendimiento, se implementa en servicios que requieren alta disponibilidad. Interlock destaca por su capacidad de ataque dirigida específicamente a servidores FreeBSD, un objetivo poco común entre ciberactores de ransomware, lo que permite a los atacantes interrumpir servicios esenciales y aumentar la presión sobre sus víctimas.

Sistemas afectados y método de infección

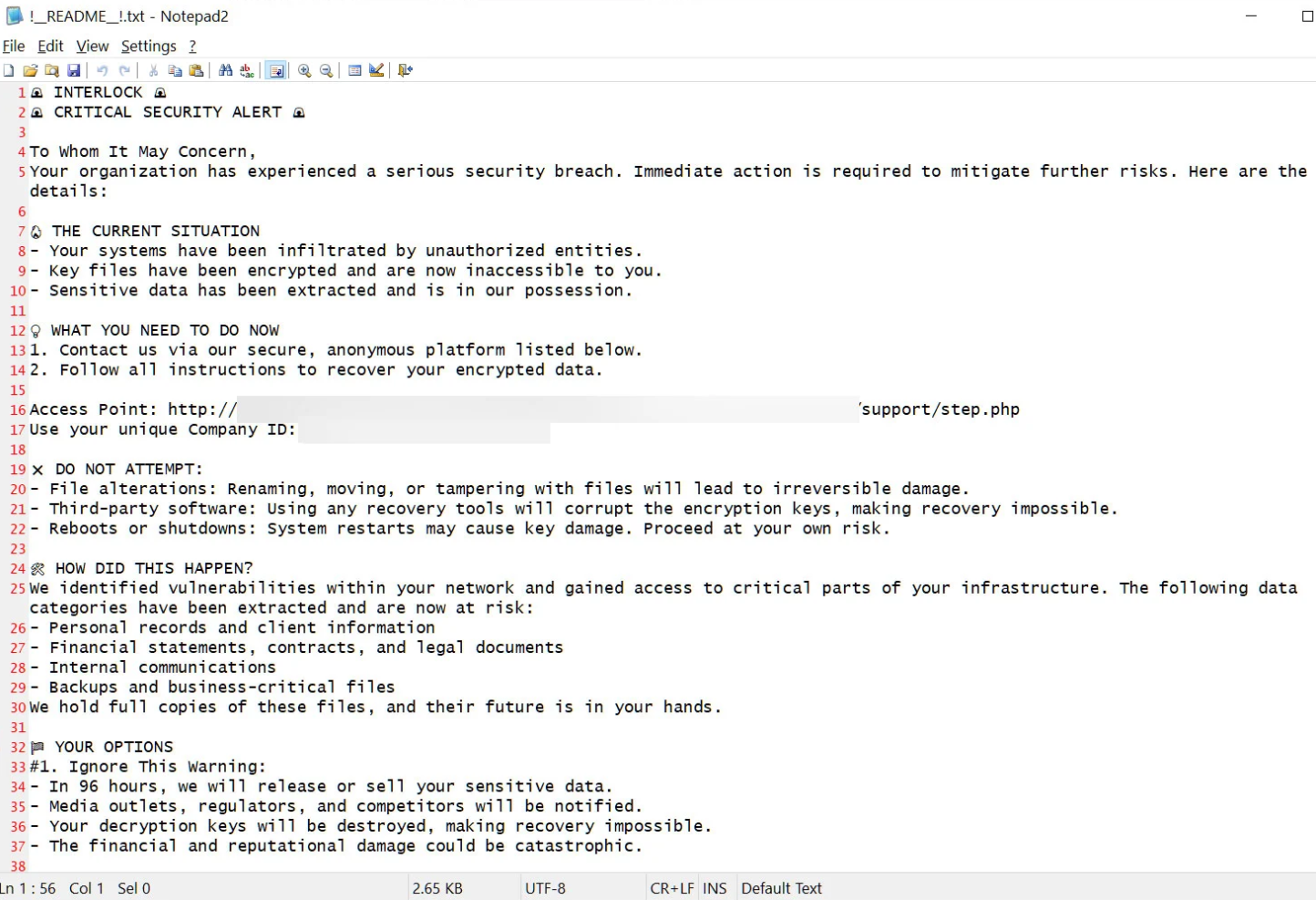

Interlock afecta tanto a sistemas operativos FreeBSD como a Windows. Los atacantes comprometen la red corporativa, obteniendo acceso a servidores de FreeBSD y Windows a través de métodos de propagación lateral. Una vez dentro, implementan el cifrador para encriptar archivos y agregan la extensión [.]interlock a cada archivo afectado. La infección también genera una nota de rescate (!README!.txt) en cada carpeta, con instrucciones para contactar al grupo mediante sitios en la Dark Web y negociar el pago del rescate.

Ilustración 1: Nota de rescate ransomware Interlock

Fuente: BleepingComputer

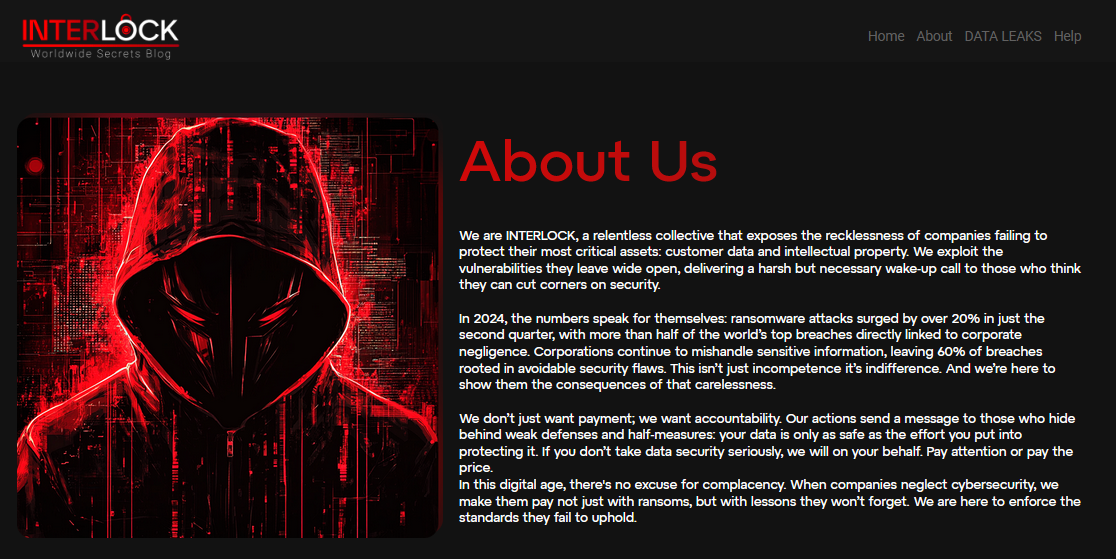

Acerca de Interlock en la Dark Web

En su sitio web efectúan una dura crítica a las empresas que no protegen correctamente los datos propios o de sus clientes mencionando que ellos explotan vulnerabilidades expuestas de estas empresas. Su objetivo principal es exponer las consecuencias que esto conlleva y realizar un cobro económico por no proteger correctamente la información. Finalizan su enunciado diciendo: “Estamos aquí para hacer cumplir los estándares que no se cumplen”.

Ilustración 2: Sitio en Dark Web de Interlock

Fuente: Grupo CTI Entel Digital

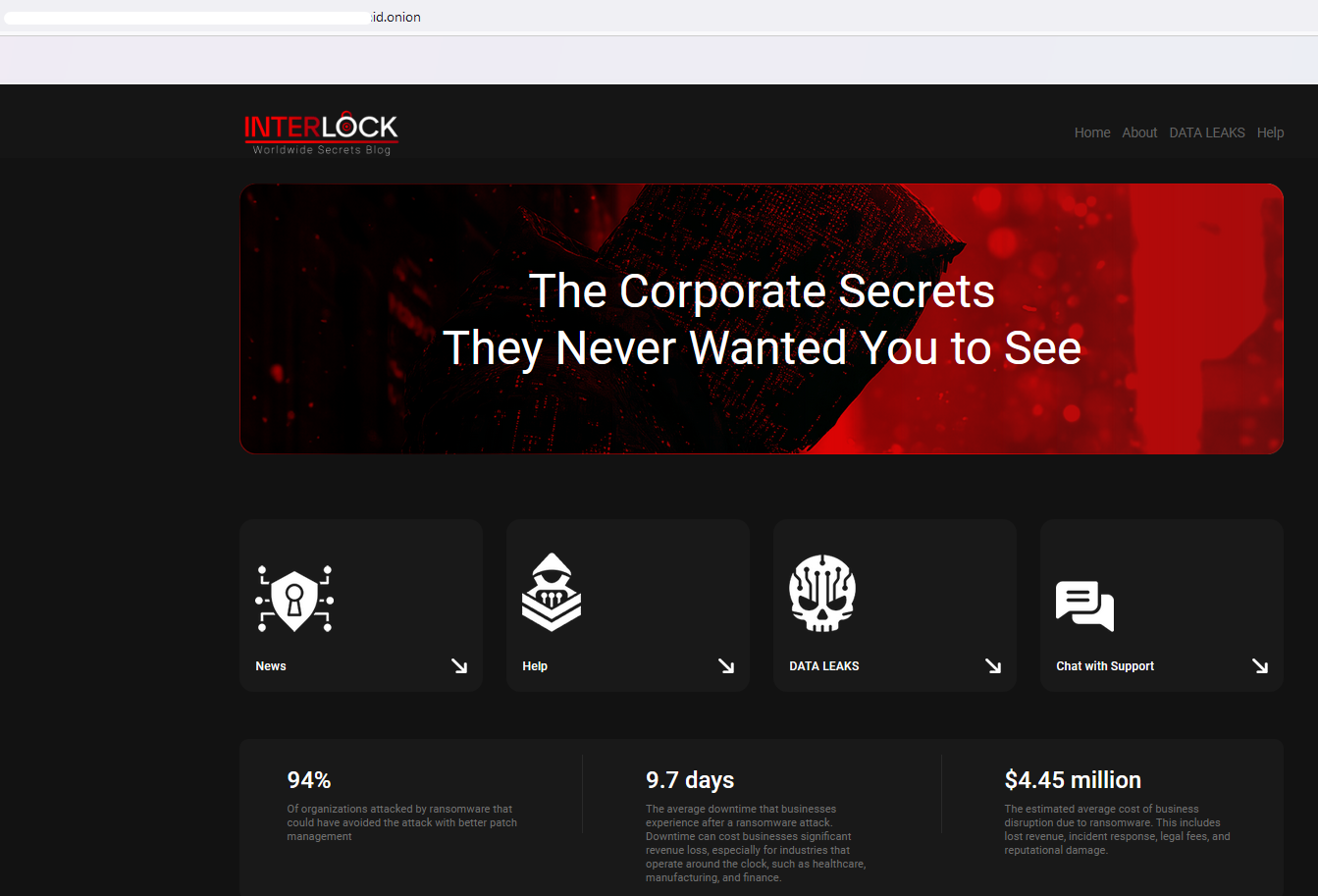

Sitio web en la Dark Web

En la página de inicio de su sitio web de filtraciones de la Dark Web muestran un anuncio que dice:”Los secretos empresariales que nunca quisieron que vieras”.

Luego en News poseen un enlace que redirecciona a Bleeping Computer que redirecciona a todas las noticias relacionadas con Ransomware que ha publicado este sitio de noticias de ciberseguridad.

En Help redirecciona a temas de ayuda y comprender el porqué los archivos han sido cifrados.

En Data Leaks redirecciona hacia las víctimas que han sido comprometidas hasta la fecha las cuales son seis.

En Chat with Support poseen una sección especial para contactarse con el grupo a traves de un mail y el ID de la víctima, así pueden levantar un chat para negociar con los ciberactores detrás de Interlock.

Ilustración 3: Sitio en Dark Web de Interlock

Fuente: Grupo CTI Entel Digital

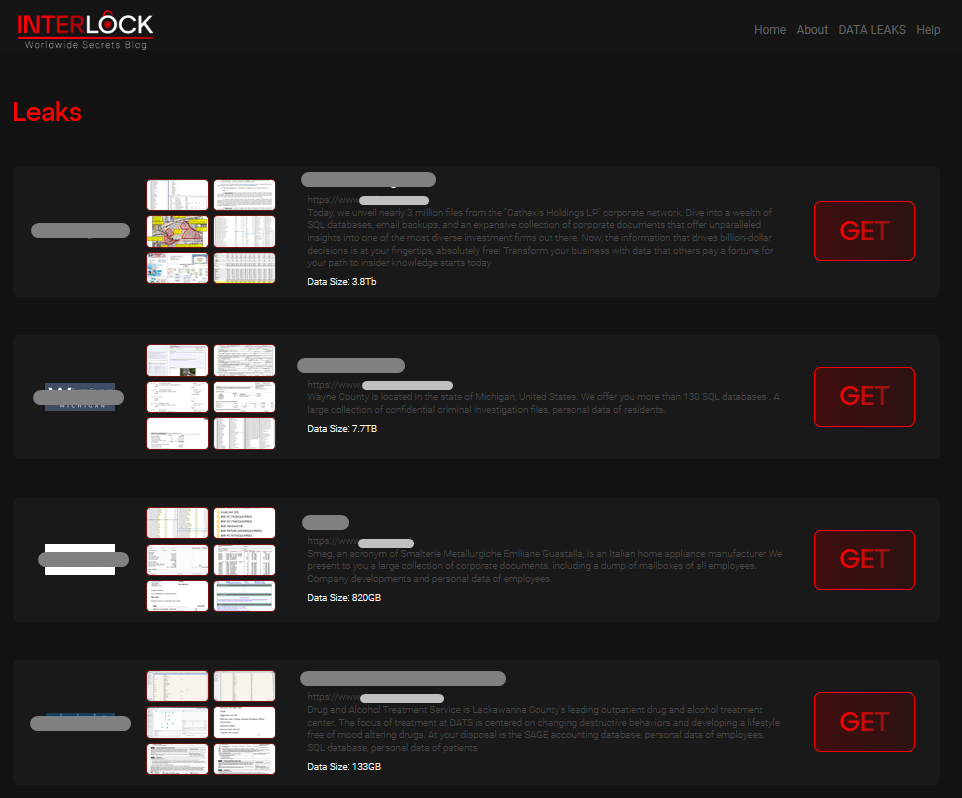

Leaks Interlock

Interlock al igual como lo hacen otros grupos de ransomware utilizan sitios de «filtración de datos» o «sitios de leaks» en la Dark Web para publicar información robada de sus víctimas. Estas plataformas están diseñadas para la extorsión, siguiendo un modelo de «doble extorsión». En el caso de Interlock, cada víctima recibe un «ID de empresa» único que se usa para la comunicación privada en el sitio de negociación, donde pueden negociar el pago antes de que los datos sean expuestos. Como se puede visualizar a continuación, estos grupos publican una pequeña muestra de los datos robados como prueba para demostrar la gravedad de la brecha. Si la víctima no paga, liberan más datos en etapas o el paquete completo.

Ilustración 4: Sitio Leaks de Interlock en Dark Web

Fuente: Grupo CTI Entel Digital

Plan de acción

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Reforzar las medidas de seguridad en servidores FreeBSD y Windows.

- Monitorear las conexiones de red y realiza auditorías de seguridad regulares.

- Implementar políticas de respaldo de datos robustas y estrategias de restauración.

- Mantenerse informado sobre las nuevas amenazas y actualizaciones de ciberseguridad.

Apreciación

La aparición de Interlock representa una amenaza significativa para infraestructuras críticas debido a su enfoque en servidores FreeBSD y su capacidad para atacar redes completas. La creación de un cifrador especializado para FreeBSD sugiere un alto nivel de preparación técnica y conocimiento de los sistemas de infraestructura. Las organizaciones que utilizan FreeBSD deben extremar las medidas de seguridad y establecer protocolos de respuesta rápida para mitigar los efectos de este ransomware, ya que su modelo de doble extorsión pone en riesgo tanto la continuidad operativa como la privacidad de los datos confidenciales.

Fuentes Utilizadas