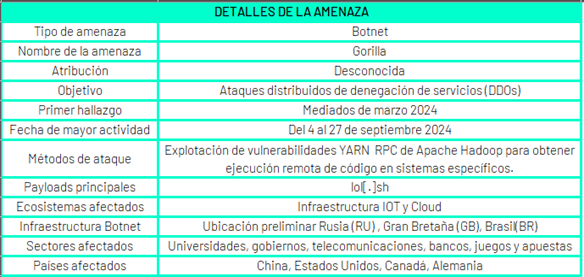

Gorilla es una nueva familia de botnets comercializada como un servicio DDoS-as-a-service, compatible con múltiples arquitecturas de CPU, como ARM, MIPS, x86_64, and x86, activa desde principios de septiembre del 2024, fue descubierta por los investigadores por entrar a un estado de actividad inusual en el mes de septiembre de 2024, afectando al menos 100 países, entre los cuales destacan China y Estados Unidos con el mayor número de ataques a empresas del sector gubernamental, telecomunicaciones, bancos y sectores de juegos y apuestas. Su táctica principal consiste en conseguir el control de dispositivos IoT y cloud para desplegar ataques DDoS desde distintos países del mundo desplegando su infraestructura a nivel global, siendo Latinoamérica uno de los puntos de despliegue de su infraestructura.

GorillaBot

Gorillabotnet corresponde a una red de dispositivos en su mayoría IoT y Cloud controlados remotamente por actores de amenaza. La red opera bajo una arquitectura de múltiples capas especialmente diseñada para explorar y comprometer dispositivos IoT y cloud vulnerables. Si bien hay indicios que indican que la botnet está activa desde Mayo 2024, su mayor punto de actividad se evidenció el pasado mes de septiembre de 2024, afectando al menos a 100 países de todo el mundo desplegando más de 300 ataques de denegación de servicio distribuido (DDoS) a distintos países entre los cuales se destaca China y Estados Unidos con el mayor número de ataques a empresas del sector gubernamental, telecomunicaciones, bancos y sectores de juegos y apuestas, convirtiéndose uno de los más importantes ataques DDoS registrados hasta el momento.

La atribución de gorillabot aún no es clara, sin embargo, los investigadores de Nsfocusglobal, descubrieron que el código fuente está asociado a otra botnet de nombre Mirai.

Características principales de Gorillabot

- Se comunica con el servidor C2 mediante canales cifrados, dificultando su detección y análisis.

- Emplea técnicas como algoritmos de generación de dominios (DGA), que crean dominios en constante cambio para garantizar la resiliencia.

- Uso de rootkits y métodos de ofuscación para evitar la detección por software de seguridad.

- Capacidad para operar en modularidad, permitiéndole adaptarse y actualizarse fácilmente.

- Funciona como un vector para desplegar otras formas de malware.

- Resiste reinicios y métodos de limpieza tradicionales.

- Como método de persistencia se instala la carga maliciosa directamente en la memoria del dispositivo de la víctima.

Método de distribución

GorillaBot identifica servicios de Internet con vulnerabilidades conocidas y las explota para ganar acceso al sistema como: vulnerabilidades en software desactualizado o mal configurado o fallas en protocolos de red o aplicaciones web.

Utiliza fuerza bruta para descifrar credenciales débiles o predecibles en sistemas mal protegidos, generalmente contraseñas por defecto en dispositivos IoT (como cámaras de seguridad y routers), Servicios de acceso remoto como RDP (Remote Desktop Protocol) o SSH (Secure Shell).

Vectores de Ataque principales

Como vector principal Gorillabot se enfoca principalmente a ataques al protocolo UDP y servicios de resolución de nombres DNS abiertos, en las siguientes variantes:

- attack_udp_vse

- attack_tcp_syn

- attack_tcp_ack

- attack_tcp_stomp

- attack_gre_ip

- attack_gre_eth

- attack_udp_plain

- attack_tcp_bypass

- attack_udp_bypass

- attack_std

- attack_udp_openvpn

- attack_udp_rape

- attack_wra

- attack_tcp_ovh

- attack_tcp_socket

- attack_udp_discord

- attack_udp_fivem

Principales puertos usados por gorillabot para la comunicación con el comando y control

- 80

- 7070

- 38241

- 38242

- 199

Infraestructura de Gorillabot

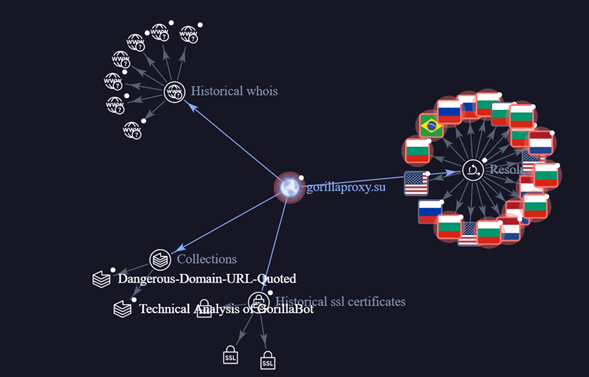

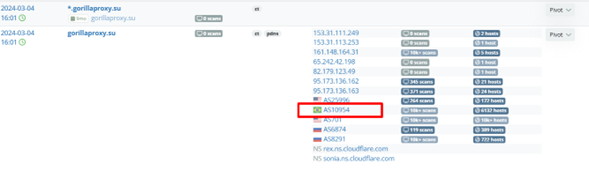

De acuerdo a una investigación reciente del del National Cyber Security Center (NCSC), se evidencia la presencia de la infraestructura de Gorillabot en varios países del mundo especialmente en Gran Bretaña y Rusia, sin embargo, recientemente también se observa su presencia en Brasil, siendo un indicativo de que tenemos en Latam la presencia de dispositivos infectados que forman parte de Gorillabotnet.

En relación a lo anterior, nuestra investigación preliminar evidenció que unos de los principales ASN utilizados por Gorillabot para propagar tráfico malicioso en Latinoamérica, por el momento corresponde a AS10954 que se identifica como Servicio Nacional de Procesamiento de Datos (SERPRO) de Brasil, si bien es un ASN Legítimo los actores de amenaza abusan del mismo para propagar tráfico malicioso.

Ilustración 1: Muestra de parte de los países que forman parte de la infraestructura de la botnet Gorilla

Fuente: Team CCI Entel Digital

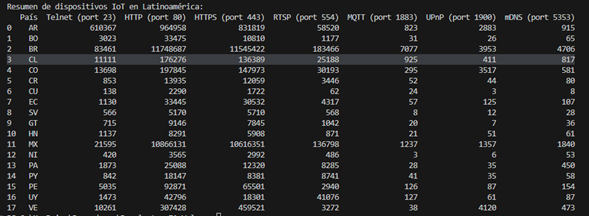

Dispositivos que podrían ser vulnerables a infecciones de Gorillabot en Latinoamérica

Para identificar los dispositivos IoT que podrían formar parte de la superficie de ataque para la botnet gorillabot, consideramos de forma preliminar algunos de los protocolos y puertos más comunes utilizados dentro de la infraestructura de IoT, que podrían ser propensos a infección por malware de gorillabot identificando dentro de la cuarta posición a Chile con al menos 925 dispositivos con puerto MQTT, 411 UPnP, y 817 mDNS, entre otros puertos abiertos que podrían ser susceptibles a infección por la botnet gorillabot.

Ilustración 2: Muestra de protocolos comunes de IoT que podrían formar parte de la superficie de ataque de la botnet Gorilla

Fuente: Team CCI Entel Digital

Plan de acción

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Asegurarse de que todos los dispositivos de la red, incluidos servidores, estaciones de trabajo y dispositivos IoT, estén actualizados con los últimos parches de seguridad. GorillaBot se propaga explotando vulnerabilidades conocidas, por lo que mantener el software actualizado es crucial para evitar la infección.

- Filtrar tráfico entrante mediante la configuración de firewalls y sistemas de prevención de intrusiones (IPS/IDS) para bloquear puertos y protocolos no utilizados o de alto riesgo (por ejemplo, Telnet en el puerto 23 o servicios de administración remota no asegurados).

- Implementa herramientas de monitoreo para detectar tráfico anómalo, especialmente en puertos conocidos utilizados por GorillaBot (como Telnet, HTTP/HTTPS y RTSP). La comunicación cifrada o el uso de algoritmos de generación de dominios (DGA) pueden ser detectados con análisis de tráfico avanzado.

- Dado que GorillaBot utiliza DGA (algoritmos de generación de dominios) para cambiar frecuentemente los servidores C2, implementar un DNS seguro y filtrar dominios maliciosos conocidos es fundamental. Soluciones como Cisco Umbrella o Pi-hole pueden ayudar a bloquear conexiones a estos dominios.

- Si no se necesitan servicios como Telnet, FTP o servicios de administración remota, cerrarlos o desactivarlos para reducir la superficie de ataque.

- Dado que GorillaBot puede utilizar UPnP (Universal Plug and Play) para propagarse a través de dispositivos en redes locales, se recomienda deshabilitar UPnP en routers y dispositivos de red siempre que sea posible.

Apreciación

GorillaBot es una botnet compleja y persistente que utiliza diversas técnicas para infectar y controlar dispositivos. La mitigación efectiva de esta amenaza involucra una combinación de actualizaciones regulares de los dispositivos de la red, monitoreo activo, fortalecimiento de la seguridad de los dispositivos IoT, así como también de las políticas de seguridad.