En diciembre de 2024, se identificaron dos vulnerabilidades una de severidad crítica (CVE-2024-49112) y otra importante (CVE-2024-49113), que afectan a los controladores de dominio (DC) de Active Directory, fundamentales para la seguridad de las redes corporativas. Ambas vulnerabilidades están asociadas con el protocolo LDAP y fueron publicadas por Microsoft como parte del Patch Tuesday del 10 de diciembre y en nuestro Portal CCI.

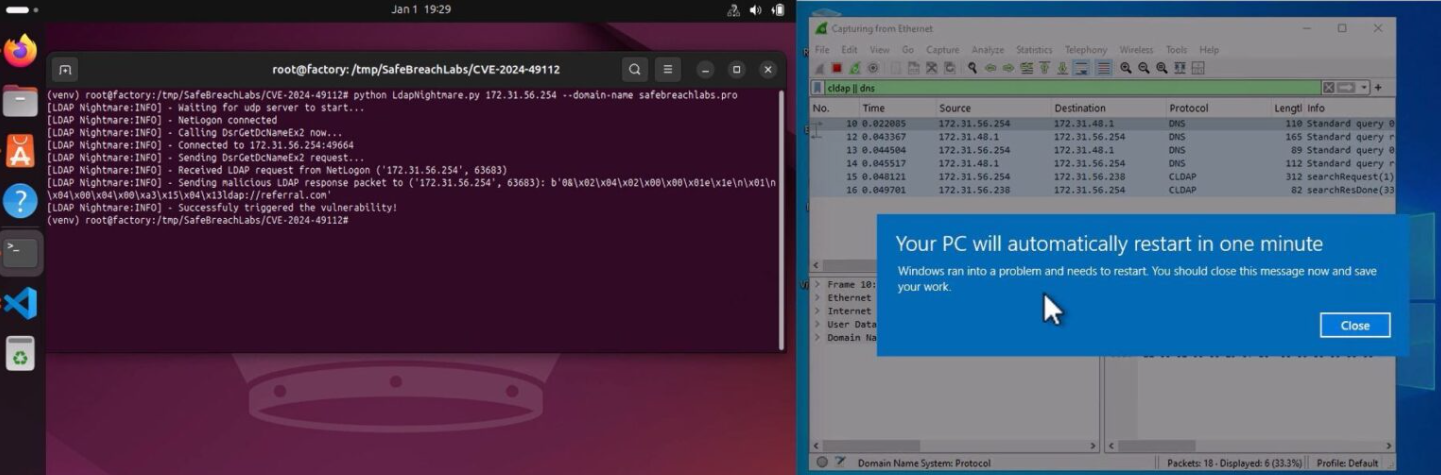

Ilustración 1: Ejecución PoC – Restart Server

Fuente: SafeBreach

Detalle de las vulnerabilidades

Ejecución remota de código (RCE) – CVE-2024-49112

Descripción: Vulnerabilidad de ejecución remota de código en el Protocolo ligero de acceso a directorios (LDAP) de Windows

Impacto: Permite a un atacante ejecutar código arbitrario en un controlador de dominio.

Gravedad: CVSS 9.8/10 Crítica

Relevancia: Representa un riesgo elevado al comprometer la integridad y la disponibilidad del entorno de red.

Denegación de servicio (DoS) y fuga de información – CVE-2024-49113

Descripción: Vulnerabilidad de denegación de servicio del Protocolo ligero de acceso a directorios (LDAP) de Windows

Impacto: Posibilita interrumpir la operación del DC y exponer datos sensibles.

Gravedad: CVSS 7.5/10 Importante, pero menos crítica en comparación con la de RCE.

Flujo de Ataque

- Inicialmente el atacante envía una solicitud DCE/RPC a la máquina servidor víctima.

- La máquina víctima realiza una consulta DNS SRV hacia el dominio controlado por el atacante (por ejemplo, SafeBreachLabs.pro).

- El servidor DNS del atacante responde proporcionando el nombre de host del atacante y su puerto LDAP.

- La máquina víctima emite una solicitud de difusión NBNS para resolver la dirección IP del nombre de host recibido.

- El atacante responde con su dirección IP, engañando a la víctima.

- La máquina víctima actúa como cliente LDAP y envía una solicitud CLDAP al servidor controlado por el atacante.

- El atacante envía un paquete de referencia CLDAP especialmente diseñado que provoca un fallo en LSASS, bloqueando el sistema y forzando el reinicio del servidor de la víctima.

Importancia de la vulnerabilidad

La vulnerabilidad permite bloquear múltiples servidores Windows sin parches, afectando significativamente la disponibilidad de servicios críticos en redes empresariales.

Según Microsoft, esta vulnerabilidad puede evolucionar hacia la ejecución remota de código (RCE), lo que amplifica el riesgo al permitir a atacantes tomar control total de los servidores afectados.

El parche proporcionado por Microsoft corrige eficazmente la vulnerabilidad, asegurando que los servidores parcheados no sean susceptibles al ataque.

La tecnología afectada es ampliamente utilizada en redes empresariales, lo que aumenta el riesgo de explotación en grandes organizaciones.

Actualmente existe una Prueba de Concepto (PoC) pública, que permite a las organizaciones verificar si sus servidores están protegidos y realizar pruebas en entornos controlados.

Afectación

Si bien las investigaciones y pruebas realizadas se han centrado en servidores Windows Server 2022 (DC) y en servidor Windows Server 2019 (no DC), lo más probable es que esta ruta de explotación y PoC son aplicables a cualquier versión de Windows Server hasta el punto de parche.

Plan de acción

- Instalar el parche oficial publicado por Microsoft, que previene la explotación de la vulnerabilidad y evita el bloqueo de servidores evaluados.

- Dado que los controladores de dominio y servidores Windows son componentes críticos, el proceso de parcheo debe realizarse con precaución, realizando pruebas previas y garantizando un plan de contingencia.

- Hasta que se pueda aplicar el parche, se sugiere lo siguiente:

- Identificar paquetes de referencia CLDAP con valores maliciosos específicos asociados a la vulnerabilidad.

- Vigilar llamadas al método DsrGetDcNameEx2, que podrían formar parte de un flujo de ataque.

- Detectar búsquedas hacia dominios externos o controlados por un posible atacante.

- Implementar políticas de segmentación de red y de limitación de acceso para minimizar la exposición de los controladores de dominio.

- Utilizar herramientas de monitoreo continuo para detectar patrones de comportamiento anómalo en el tráfico LDAP y DNS.

Apreciación

Las vulnerabilidades CVE-2024-49112 y CVE-2024-49113 destacan la importancia crítica de proteger los controladores de dominio (DC) de Active Directory, pilares de la seguridad en redes corporativas. La capacidad de ejecutar código arbitrario o provocar fallos en sistemas mediante el protocolo LDAP representa un riesgo severo, comprometiendo la integridad y disponibilidad de entornos empresariales. Aunque Microsoft ha lanzado un parche eficaz, la amplia implementación de esta tecnología en redes empresariales amplifica el riesgo de explotación. Las organizaciones deben priorizar la aplicación del parche con un enfoque planificado, complementado por medidas de monitoreo y detección temporal hasta su implementación. Estas acciones son fundamentales para salvaguardar la infraestructura contra posibles ataques y garantizar la resiliencia de los servicios críticos.

Fuentes Utilizadas