El Servicio de Inteligencia Extranjera de Rusia (SVR) ha sido detectado nuevamente explotando vulnerabilidades de software no parcheadas en una campaña cibernética global dirigida a los sectores gubernamental, tecnológico y financiero. Según un aviso conjunto de la Agencia Nacional de Ciberseguridad del Reino Unido (NCSC) y agencias estadounidenses (NSA, CNMF), el SVR se enfoca en vulnerabilidades conocidas y no resueltas, sin centrarse en problemas de seguridad recientes de 2024.

SVR

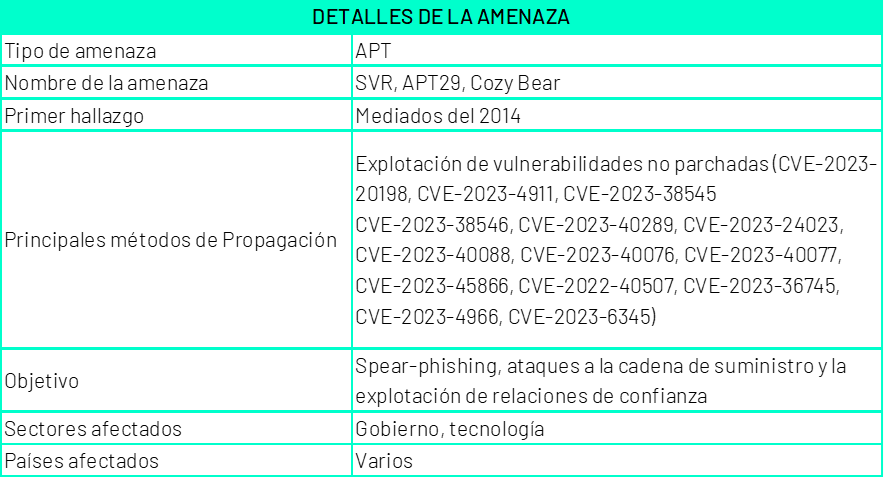

El Servicio de Inteligencia Extranjera de Rusia (SVR), también conocido como APT29 o Cozy Bear activo desde al menos el 2014, ha demostrado su capacidad para comprometer sistemas mediante vulnerabilidades no parcheadas. Utilizan un enfoque doble en el cual dirigen ataques a objetivos estratégicos, como gobiernos y empresas tecnológicas, y también atacan organizaciones con sistemas vulnerables para cumplir con sus objetivos maliciosos. Una vez que logran acceso, pueden escalar privilegios y moverse lateralmente dentro de las redes, comprometiendo sistemas conectados para configurar el espionaje, exfiltrar datos o causar interrupciones en la infraestructura tecnológica de las víctimas. Sus tácticas incluyen spear-phishing, ataques a la cadena de suministro y la explotación de relaciones de confianza.

CVEs Explotados activamente

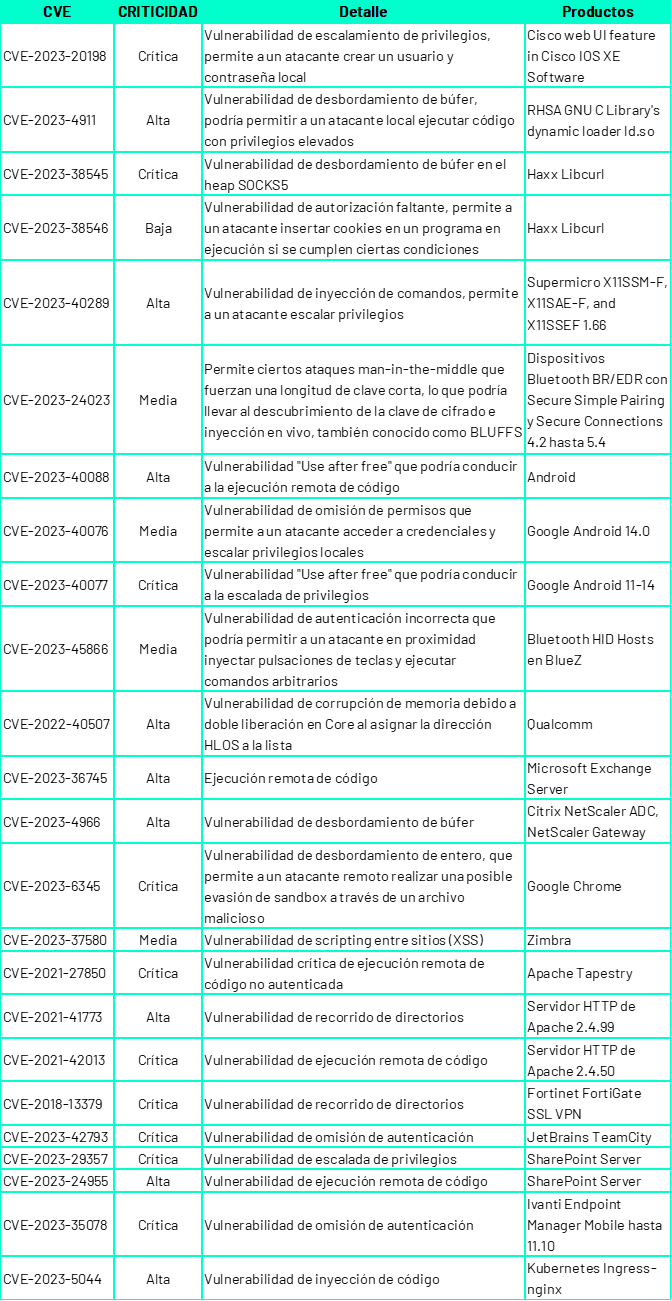

SVR ha explotado activamente por lo menos 24 vulnerabilidades de forma simultánea del total de las vulnerabilidades, 10 son de severidad crítica, 9 de severidad alta, 4 de severidad medía y 1 de severidad baja.

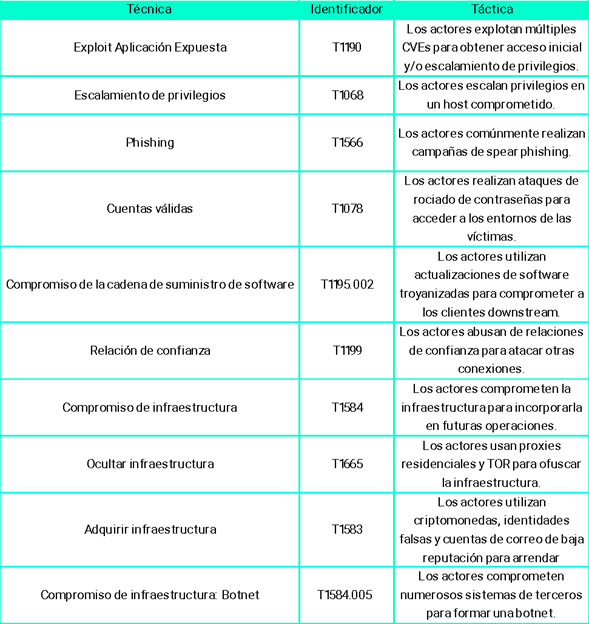

Tácticas, técnicas y procedimientos Mitre ATT&CK

Apreciación

Es imperativo recordar que las vulnerabilidades no parcheadas se convierte en la mayoría de los casos de estudio, en el acceso inicial de actores de amenaza, es por tanto imperativo priorizar el monitoreo constante de las vulnerabilidades que van surgiendo a lo largo de la vida útil de cada tecnología integrada dentro de la infraestructura de su organización, optimizando las políticas de seguridad que aseguren la auditoría y constante aplicación de los parches de seguridad correspondientes en el menor tiempo posible, reduciendo de esta manera la superficie de ataque de los actores de amenaza.

Plan de acción

- Priorice siempre, el despliegue rápido de parches y actualizaciones de software tan pronto como estén disponibles.

- Reduzca la superficie de ataque desactivando los servicios accesibles por Internet que no necesite, o restringiendo el acceso a redes de confianza, y eliminando las aplicaciones y utilidades que no se utilicen de las estaciones de trabajo y los entornos de desarrollo.

- Realice actividades continuas de Threat Hunting.

- Asegúrese de que los sistemas están correctamente configurados: compruebe si hay puertos abiertos y protocolos obsoletos o no utilizados, especialmente en los sistemas que se conectan a Internet.

- Aislar los servicios orientados a Internet en una zona desmilitarizada (DMZ) de la red, para reducir la exposición de las redes internas.

- Exija y aplique la autenticación multifactor siempre que sea posible.

- Capacite e instruya a los usuarios para que detecten y notifiquen actividades sospechosas en las estaciones de trabajo.

- Habilite un registro sólido para los servicios de autenticación y las funciones orientadas a Internet.

- Audite periódicamente las cuentas y aplicaciones basadas en la nube con acceso administrativo al correo electrónico para detectar actividad inusual.

- Limite la vida útil de los tokens de acceso y supervisar si hay indicios de reutilización de tokens.

- Imponga el acceso con menos privilegios y desactive las capacidades de gestión externas.

Fuentes Utilizadas

https://thecyberexpress.com/rus-svr-exploiting-unpatched-vulnerabilities/

https://media.defense.gov/2024/Oct/09/2003562611/-1/-1/0/CSA-UPDATE-ON-SVR-CYBER-OPS.PDF