Amenaza

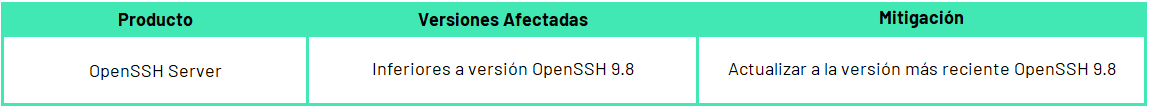

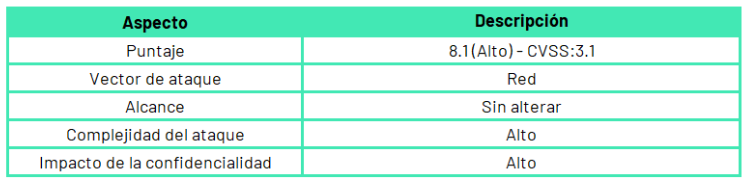

Se ha descubierto una falla importante en OpenSSH Server, conocida como «regresshion», la cual permite la ejecución de código en remoto sin necesidad de autenticación.

La vulnerabilidad CVE-2024-6387 permite a un atacante ejecutar código arbitrario en el servidor comprometido, lo que puede resultar en la pérdida de datos, control total del sistema y otras actividades maliciosas.

Método de explotación.

«Regreshion» permite a un atacante remoto no autenticado ejecutar código arbitrario utilizando una falla en el manejo de solicitudes SSH. El ataque se lleva a cabo enviando una serie de paquetes maliciosos que se han diseñado especialmente durante el proceso de autenticación, lo que provoca un desbordamiento de búfer en el servidor. Este desbordamiento da al atacante la capacidad de inyectar y ejecutar código en el contexto del proceso SSH, lo que le permite tener control total sobre el sistema afectado.

Por otro lado, actualmente ya se encuentra una prueba de concepto de esta vulnerabilidad.

Detalles del Exploit

Este código es un exploit diseñado para aprovechar una vulnerabilidad en OpenSSH, específicamente la CVE-2024-6387, conocida como «regreSSHion». Este exploit intenta ejecutar código de forma remota (RCE) en un servidor SSH mediante la explotación de una LoginGraceTime en el manejador de señales SIGALRM en sistemas basados en glibc.

Información Básica:

- Título: Exploit SSH-2.0-OpenSSH_9.2p1 para CVE-2024-6387

- Autor: 7etsuo

- Fecha: 2024-07-01

Lógica del Exploit:

- El código intenta la explotación para cada posible dirección base de glibc.

- Dentro de cada intento, establece una conexión SSH y realiza el handshake SSH.

- Prepara el heap del servidor y mide el tiempo de respuesta para ajustar la sincronización del exploit.

- Envía el paquete final en un momento preciso para intentar explotar la condición de carrera.

- Realiza múltiples intentos (hasta 20,000) para cada dirección base de glibc, ajustando la sincronización según sea necesario.

En resumen, este código es un exploit sofisticado que busca aprovechar una vulnerabilidad en OpenSSH para obtener acceso de root en sistemas vulnerables mediante una combinación de preparación del heap y sincronización precisa.

Análisis del panorama en Latinoamérica

Según la búsqueda realizada en motores de inteligencia , en latinoamérica se encuentran una gran cantidad de instancias con OpenSSH , solo en Brasil hay más de 3,749,695 siendo el país con más instancias con OpenSSH Chile en cambio posee una cantidad no menor de 50,855

Ilustración 1: Mapa Instancias OpenSSh

Fuente:CCI-Entel

Apreciación

La gravedad de esta vulnerabilidad radica en su potencial para permitir que atacantes remotos comprometan completamente un sistema sin necesidad de credenciales válidas. Esto podría resultar en la toma de control del servidor, pérdida de datos sensibles y otros daños significativos.

La actualización inmediata a la última versión de OpenSSH es esencial para mitigar este riesgo. Además, la revisión de configuraciones de seguridad, como la desactivación de métodos de autenticación innecesarios y el uso de autenticación basada en claves, puede proporcionar una capa adicional de protección. Implementar monitoreo y detección de intentos de explotación también es crucial para mantener la integridad del sistema.

Mitigación

Se recomienda lo siguiente:

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Desconfía de los correos alarmantes. Si un mensaje le indica o incentiva a tomar decisiones apresuradas o en un tiempo limitado, probablemente se trata de phishing.

- Actualizar OpenSSH a la versión más reciente del software.

- Verifique las configuraciones de seguridad en su servidor para minimizar riesgos adicionales.

- Implemente monitoreos adicionales para detectar actividades sospechosas en los servicios de OpenSSH