Investigadores de CRIL han identificado una campaña de ciberataque de múltiples fases que se inicia con un archivo comprimido ZIP que contiene un archivo de acceso directo malicioso (.lnk), probablemente distribuido mediante correos de phishing y orientado al sector sanitario. Al abrirse, este archivo ejecuta un comando de PowerShell que descarga y lanza cargas útiles adicionales, como scripts de PowerShell y archivos BAT, que permiten a los atacantes crear una cuenta con privilegios administrativos y modificar la configuración de Terminal Services, facilitando el acceso remoto no autorizado. Además, los atacantes utilizan herramientas como “ChromePass” para robar contraseñas guardadas en navegadores Chromium, exponiendo las credenciales de las víctimas y aumentando el riesgo de exfiltración de datos.

Señuelos para las víctimas

El ciberactor atrae la atención de las víctimas utilizando señuelos variados y personalizados que abarcan temas profesionales y de negocios relevantes para diferentes industrias. La campaña, conocida como ‘HeptaX’, emplea archivos maliciosos con nombres atractivos y específicos, como propuestas de proyectos, descripciones de puestos y documentos relacionados con tecnología y entretenimiento, diseñados para generar interés y confianza en los destinatarios. Este enfoque diversificado en los nombres y temáticas de los archivos permite al ciberactor maximizar el alcance de su ataque, adaptándose a distintos sectores y tipos de usuarios potenciales.

Ilustración 1: Temáticas correos maliciosos

Fuente: Cyble

Afectación e impacto

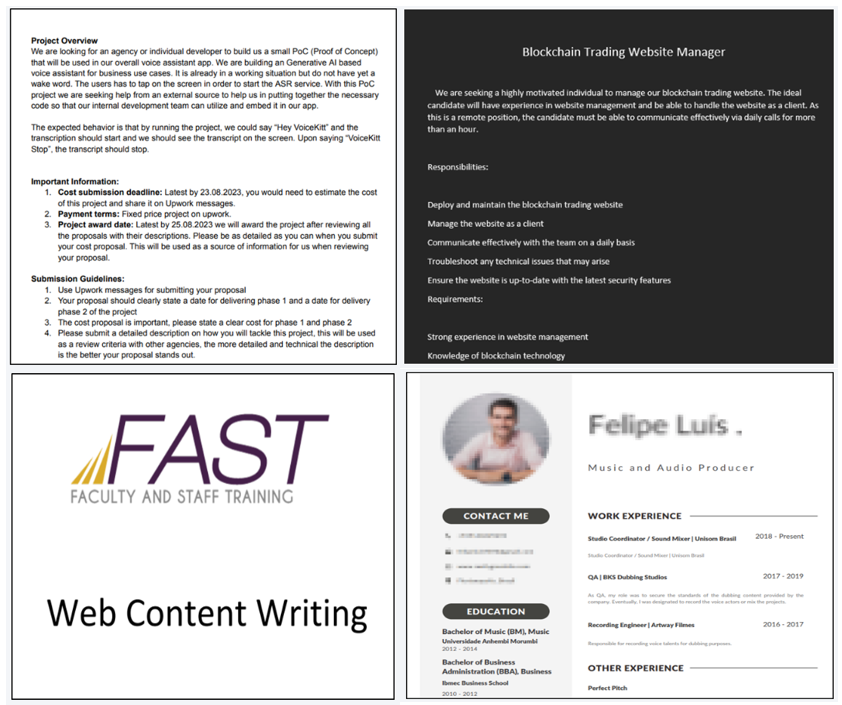

La campaña de ciberespionaje HeptaX se ha caracterizado por su enfoque en múltiples sectores, especialmente el de la salud, aprovechando señuelos específicos y técnicas de acceso remoto para infiltrar sistemas y sustraer información confidencial, incluyendo credenciales de navegadores mediante la herramienta ChromePass. Su dependencia de scripts básicos, junto con configuraciones reducidas de autenticación para RDP, le permite operar de manera encubierta y persistente. A continuación se presenta un mapa de alcance que demuestra la metodología de ataque, impacto y recomendaciones generales.

Ilustración 2: Afectación e impacto HeptaX

Fuente: Cyble

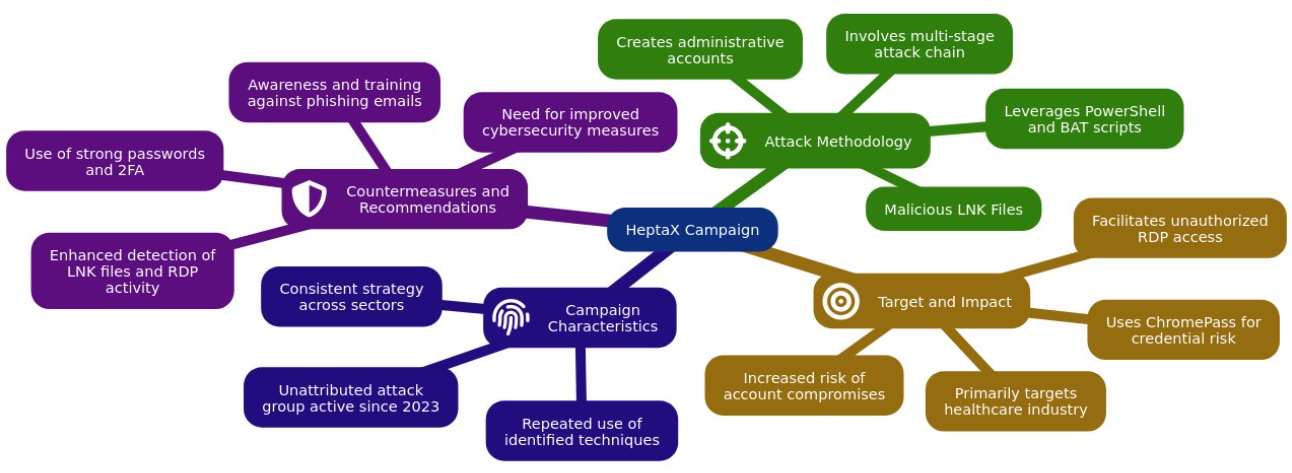

Cadena de ataque

- El ataque comienza con la entrega de un archivo LNK malicioso dentro de un archivo ZIP, distribuido mediante correos de phishing dirigido a la industria de la salud u otros sectores de interés para el atacante.

- Al ejecutarse, el archivo LNK activa comandos de PowerShell que descargan múltiples scripts y archivos BAT desde un servidor remoto para establecer persistencia y control.

- Se crea una nueva cuenta de usuario con privilegios administrativos y se modifica la configuración de RDP, reduciendo los requisitos de autenticación para facilitar el acceso remoto no autorizado.

- Un archivo LNK persistente se coloca en la carpeta de inicio de Windows para mantener el acceso continuo.

- El script de PowerShell principal se comunica con el servidor C2 y construye URLs con un identificador único (UID) para obtener comandos o cargas adicionales.

- Si el Control de Cuentas de Usuario (UAC) está débil o deshabilitado, el ataque continúa con etapas que reducen las configuraciones de seguridad del sistema.

- Se introduce una carga secundaria, «ChromePass», que extrae credenciales de navegadores basados en Chromium, aumentando el riesgo de comprometer cuentas de la víctima.

- Los scripts configuran el sistema para facilitar el acceso remoto, permitiendo actividades como la exfiltración de datos, el monitoreo y la instalación de más malware.

- Archivos BAT, como «k1[.]bat» y «scheduler-once[.]bat», ejecutan comandos para ocultar rastros, eliminar registros y programar tareas que simulan operaciones del sistema, manteniendo la persistencia y evadiendo la detección.

- En la fase final, un script de PowerShell realiza un reconocimiento del sistema, recolecta datos críticos y los envía codificados al servidor C2 para monitoreo y control continuo.

Ilustración 3: Cadena de compromiso

Fuente: Cyble

Extracción de información

El script recopila información detallada del sistema, que incluye:

- Nombre de la computadora y nombre de usuario.

- Recupera archivos recientes del directorio:C:\Users\<userprofile>\AppData\Roaming\Microsoft\Windows\Recent.

- Adquiere detalles de configuración de red utilizando “ipconfig /all”.

- Lista de usuarios en la máquina (usuario de red).

- Obtiene los detalles del usuario conectado actual.

- Identifica los grupos de usuarios locales asociados con el usuario actual.

- Recupera directorios excluidos en Windows Defender.

- Enumera los productos antivirus instalados.

- Captura procesos en ejecución utilizando la “lista de tareas”.

- Recopila información general del sistema utilizando “systeminfo”.

- Todos estos datos se guardan en un archivo de registro ubicado en:“C:\Windows\Temp\OneDriveLog\OneDrive.log”.

Plan de acción

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Utilizar MFA para acceso a cuentas administrativas y de usuario, reduciendo el riesgo de acceso no autorizado aún si las credenciales son comprometidas.

- Deshabilitar la ejecución automática de macros, PowerShell y scripts en documentos de origen desconocido o sospechoso.

- Realizar actualizaciones constantes en el sistema operativo y el software para corregir vulnerabilidades conocidas.

- Configurar políticas de acceso seguro para RDP, limitando los accesos permitidos y monitoreando conexiones remotas.

- Utilizar herramientas de detección de intrusiones y análisis de comportamiento en endpoints para identificar actividad inusual o sospechosa.

- Limitar los privilegios administrativos y eliminar cuentas inactivas para reducir las oportunidades de escalada de privilegios.

- Restringir el uso de herramientas de almacenamiento de contraseñas en navegadores y promover gestores de contraseñas seguros.

- Realizar campañas de concienciación sobre las tácticas de phishing y cómo identificar archivos y correos sospechosos.

- Implementar auditorías frecuentes de los registros de seguridad para detectar cambios en las configuraciones, accesos inusuales y comandos sospechosos.

Apreciación

La campaña HeptaX representa una amenaza de ciberespionaje notable por su capacidad de evadir detección mediante tácticas simples pero efectivas, como el uso de archivos LNK y scripts de PowerShell para obtener acceso remoto a los sistemas objetivo. Con una orientación particular hacia sectores críticos como el de la salud, tecnología, finanzas y educación, HeptaX emplea técnicas de phishing y configuraciones reducidas de autenticación en RDP, lo que permite a los atacantes mantener un acceso continuo y silencioso a los sistemas comprometidos. Su uso de la herramienta ChromePass, que extrae credenciales de navegadores basados en Chromium, aumenta el riesgo de robo de información sensible y compromete seriamente la privacidad y seguridad de las víctimas. La campaña evidencia la importancia de contramedidas avanzadas, tales como la autenticación multifactor, el monitoreo en tiempo real y el bloqueo de macros y scripts sospechosos, son contramedidas imprescindibles para fortalecer la defensa contra este tipo de amenazas y garantizar una respuesta efectiva ante incidentes de ciberespionaje en sectores vulnerables.

Fuentes Utilizadas

https://cyble.com/blog/heptax-unauthorized-rdp-connections-for-cyberespionage-operations/