El actor de amenazas APT41, también conocido por varios alias como Brass Typhoon, Earth Baku, Wicked Panda o Winnti, es un grupo de ciberespionaje chino altamente activo y prolífico, conocido por llevar a cabo ataques avanzados y sofisticados tanto para fines económicos como de espionaje. Este grupo ha sido vinculado a un reciente ciberataque dirigido contra la industria de los juegos de azar y apuestas, una operación que destaca por su capacidad para comprometer redes y extraer información crítica de manera sigilosa y prolongada.

Durante un periodo de al menos seis meses, los atacantes lograron infiltrarse en la red, recopilando información valiosa como configuraciones de red, credenciales de usuarios y datos críticos del proceso LSASS (Local Security Authority Subsystem Service), un componente crucial en sistemas Windows que maneja la autenticación de usuarios y la gestión de contraseñas. Este acceso a LSASS les habría permitido obtener credenciales privilegiadas, facilitando el movimiento lateral en la red y potenciando su capacidad de espionaje y exfiltración de datos críticos.

Ataques multietapa de APT41

El ataque multietapa dirigido por APT41, duró casi nueve meses y compartió características con la llamada «Operación Crimson Palace» rastreada por Sophos en junio del 2024. Los investigadores han indicado que el ataque probablemente buscaba obtener ganancias financieras. La campaña fue diseñada con extremo sigilo, utilizando herramientas personalizadas para eludir medidas de seguridad, recopilar información valiosa y mantener un acceso remoto persistente. APT41, descrito como un grupo altamente metódico, utiliza estas tácticas para espionaje, robo de propiedad intelectual y actividades con fines económicos, como el ransomware y la minería de criptomonedas.

Técnicas de persistencia y escalamiento de privilegios en ataques DCSync

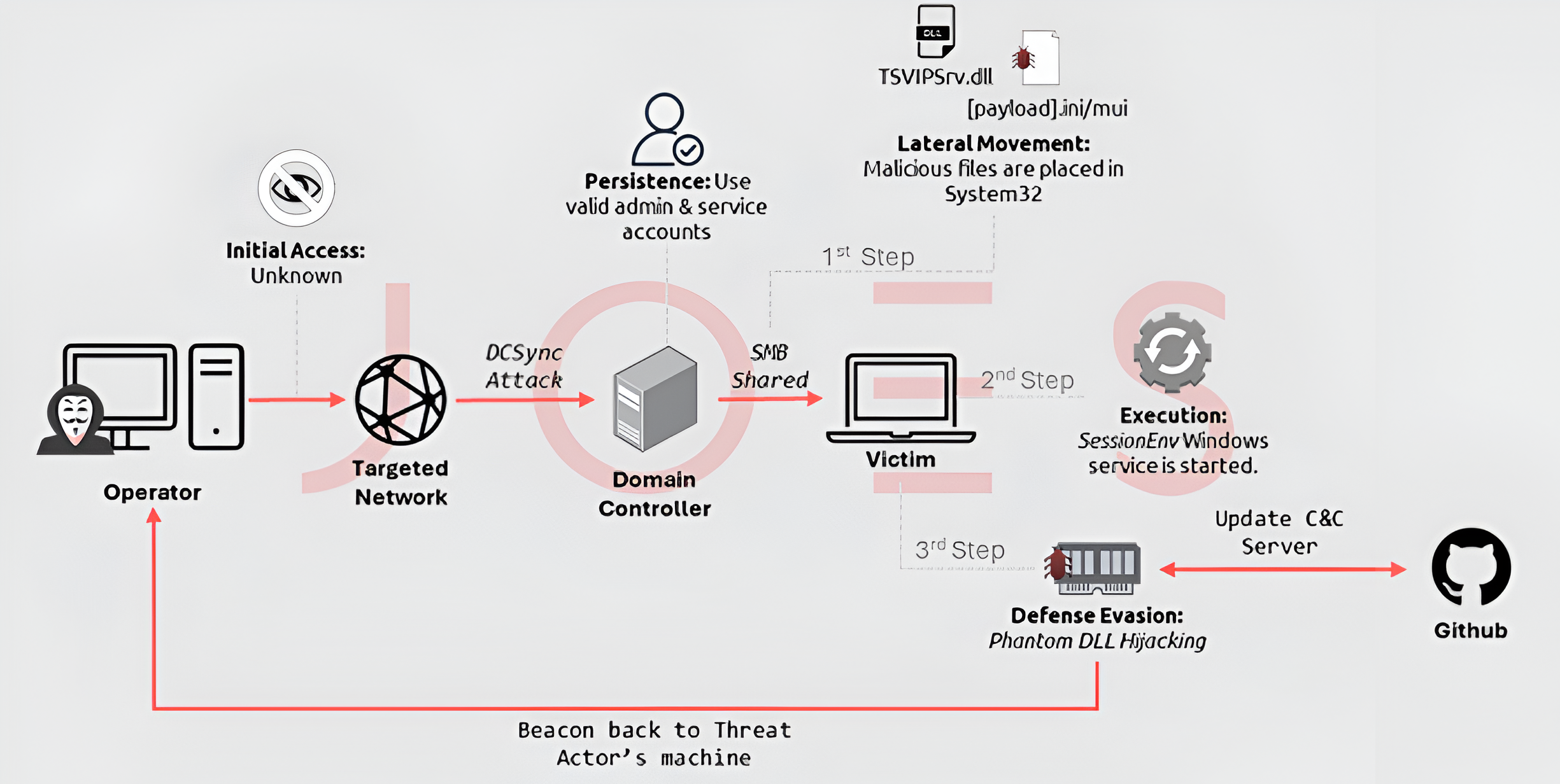

Aunque el vector de acceso inicial utilizado en el ataque aún no está claro, se sospecha que los atacantes emplearon correos electrónicos de phishing, ya que no se detectaron vulnerabilidades activas ni compromisos en la cadena de suministro. Una vez dentro de la infraestructura, los atacantes ejecutaron un ataque DCSync para extraer hashes de contraseñas de cuentas de administración, lo que les permitió establecer persistencia y ampliar su acceso a la red. Se enfocaron en cuentas críticas, como las administrativas y de desarrolladores, y adaptaron sus herramientas a medida que las defensas respondían, con el objetivo de ejecutar cargas útiles adicionales y maximizar su control sobre la red.

Secuestro de DLL y comunicación con servidores C2

- Los atacantes utilizan el secuestro de DLL fantasma y la herramienta legítima wmic[.]exe para ejecutar código malicioso, aprovechando cuentas de servicio con privilegios de administrador.

- Descargan un archivo TSVIPSrv[.]dll a través del protocolo SMB, estableciendo contacto con un servidor de comando y control (C2) codificado.

- Si el servidor C2 codificado no responde, el malware recurre a GitHub para obtener información de un nuevo servidor C2, analizando el HTML devuelto y utilizando palabras mayúsculas para generar una dirección IP que apunta a un nuevo servidor C2.

- Los atacantes permanecen en silencio durante varias semanas y luego reanudan la actividad ejecutando JavaScript muy ofuscado dentro de un archivo XSL modificado (texttable[.]xsl), utilizando wmic[.]exe para cargar el archivo XSL y desencadenar la ejecución del código malicioso.

- El JavaScript actúa como un descargador que utiliza el dominio time.qnapntp[.]com como servidor C2 para identificar la máquina infectada, enviando la información de vuelta al atacante.

- El ataque está diseñado para afectar únicamente a dispositivos en redes con direcciones IP que contengan la subcadena ‘10.20.22’, asegurando que solo los dispositivos en la subred VPN específica sean atacados. Este mecanismo de filtrado muestra que los atacantes buscan objetivos muy específicos dentro de esa subred.

Ilustración 1: Cadena de ataque

Fuente: Joes Security

Plan de acción

- Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

- Implementar soluciones de detección de intrusiones (IDS/IPS) y monitoreo de tráfico anómalo.

- Limitar el movimiento lateral segmentando la red y restringiendo el acceso entre sistemas.

- Utilizar autenticación multifactor (MFA) y rotar frecuentemente credenciales de cuentas administrativas.

- Mantener actualizados los sistemas y parches de seguridad, enfocándose en herramientas de acceso remoto y aplicaciones críticas.

- Revisar registros en busca de comportamientos sospechosos y realizar auditorías regulares.

- Entrenar a los colaboradores, para reconocer correos electrónicos de phishing y otros métodos de ingeniería social.

- Restringir el uso de herramientas como wmic[.], excepto a usuarios y procesos autorizados.

- Tener un plan de respuesta a incidentes bien definido, preparado para detener ataques en progreso y mitigar daños rápidamente.

Apreciación

APT41 es un actor de amenazas sofisticado, patrocinado por el estado chino, que combina capacidades avanzadas de ciberespionaje y cibercrimen para obtener tanto beneficios políticos como financieros. Sus tácticas, técnicas y procedimientos (TTPs) incluyen una notable adaptabilidad, el uso de herramientas personalizadas y el abuso de utilidades legítimas como wmic[.]exe. Además, su habilidad para mantener la persistencia en redes comprometidas durante largos períodos y evadir sistemas de seguridad subraya su pericia.

Estos ciberactores destacan por la precisión en sus ataques, utilizando mecanismos de filtrado avanzados para enfocarse en dispositivos específicos de alto valor. Su capacidad para explotar tanto vulnerabilidades tecnológicas como humanas, y la combinación de ataques a la cadena de suministro, ransomware y minería de criptomonedas, lo convierte en una de las amenazas más persistentes y peligrosas en el panorama actual de la ciberseguridad. Las organizaciones deben implementar estrategias robustas de detección, respuesta rápida y segmentación de redes para mitigar el riesgo que representa este grupo.