Si bien la vulnerabilidad bajo el CVE-2023-35636 fue informada en el Patch Tuesday de diciembre 2023, se ha detectado que está siendo explotada activamente. Esta afectación puede permitir a los atacantes acceder a las contraseñas hash NTLM v2 a través de tres distintas vías de explotación. Actualmente existen exploits para aprovecharse de este fallo y Outlook cambió su severidad a importante con puntaje 6.5.

¿Qué es el NTLM v2?

NTLM v2 es un protocolo criptográfico implementado por Microsoft, para la autenticación de usuarios en servidores remotos. Aunque representa una mejora en seguridad con respecto a la versión original de NTLM, NTLM v2 aún presenta vulnerabilidades, especialmente frente a ataques de retransmisión de autenticación y fuerza bruta fuera de línea. Este protocolo implica el transporte seguro de contraseñas en forma de hashes, donde el hash de contraseña convierte la contraseña original en una cadena corta de letras y/o números mediante un algoritmo de cifrado.

La ausencia del proceso de salting (añadir un valor aleatorio a la contraseña para evitar tablas de hash precalculadas) hace que los hashes sean susceptibles a ser equiparados con contraseñas, permitiendo a actores de amenazas autenticarse sin conocer la contraseña real si obtienen el valor hash del servidor.

Tipos de ataques a hashes NTLM v2

Fuerza Bruta Sin Conexión:

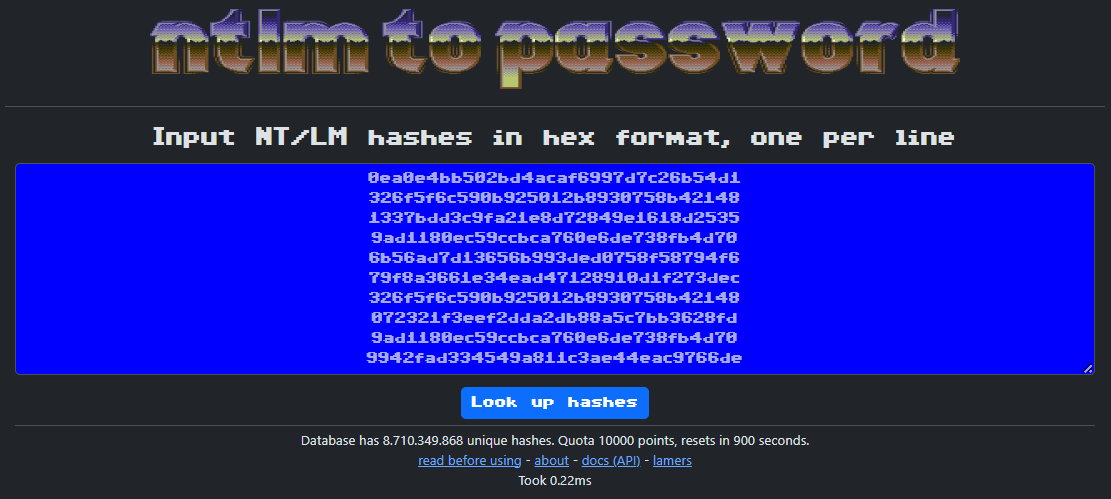

Este tipo de ataque implica que el actor de la amenaza tiene acceso a un hash NTLM v2 de la contraseña del usuario, utilizando una computadora, el atacante genera todas las posibles contraseñas y las prueba una por una con el hash hasta encontrar una coincidencia. Dado que la fuerza bruta se realiza exclusivamente en la máquina del atacante, no deja evidencia en la red, lo que lo hace indetectable, se destaca la prevalencia de esta técnica, ya que existe una herramienta web gratuita, que facilita la recuperación de la contraseña real si se encuentra, subrayando los riesgos asociados con contraseñas débiles y fácilmente descifrables.

Ilustración 1: Sitio web herramienta NTLM to password

Fuente: Ntlm.pw

Relé de Autenticación:

En un ataque de retransmisión de autenticación, el actor de la amenaza intercepta una solicitud de autenticación NTLM v2, posteriormente, reenvía esta solicitud a un servidor diferente. La máquina de la víctima envía la respuesta de autenticación al servidor del atacante, quien puede utilizar esa información para autenticarse en el servidor originalmente previsto por la víctima. Este tipo de ataque aprovecha la transmisión de información de autenticación entre sistemas, permitiendo al atacante hacerse pasar por la víctima sin necesidad de conocer la contraseña real.

Métodos de explotación

Filtración de Hashes NTLM v2 usando Outlook:

Outlook, una herramienta común para correo y calendario en Microsoft 365, permite compartir calendarios entre usuarios. Investigadores de Varonis Threat Labs descubrieron que manipulando encabezados en un correo electrónico, se puede activar un intento de autenticación, redirigiendo así la contraseña hash del usuario.

Este tipo de filtración aprovecha la función de compartir calendarios en Outlook para obtener la contraseña hash.

Filtración de Hashes NTLM v2 mediante Controladores de URI y WPA:

Los controladores de URI, integrados en el sistema operativo, permiten la integración de aplicaciones y acciones personalizadas a través de enlaces. Windows Performance Analyzer (WPA) instala un controlador URI por defecto, permitiendo la ejecución automática al hacer clic en enlaces relacionados con WPA. Este método explota la presencia de controladores URI al hacer uso de WPA para filtrar contraseñas hash NTLM v2.

Filtración de Hashes NTLM v2 mediante el Explorador de archivos de Windows:

El proceso explorer[.]exe, el Administrador de archivos de Windows, es utilizado para explorar archivos, carpetas y realizar funciones relacionadas, este proceso puede ser dirigido a la web mediante un identificador de URI «search-ms». El proceso explorer[.]exe puede activar búsquedas web y utilizar parámetros avanzados, lo que permite la filtración de contraseñas hash NTLM v2, ofreciendo una alternativa al ataque con WPA.

Exploits para CVE-2023-35636

Para más detalles sobre los exploits disponibles que afectan a los fallos de Outlook bajo el CVE-2023-35636 (no parchados), acceda al siguiente enlace, con la investigación efectuada por Varonis Threat Labs.

Búsquedas sistemas expuestos en LATAM

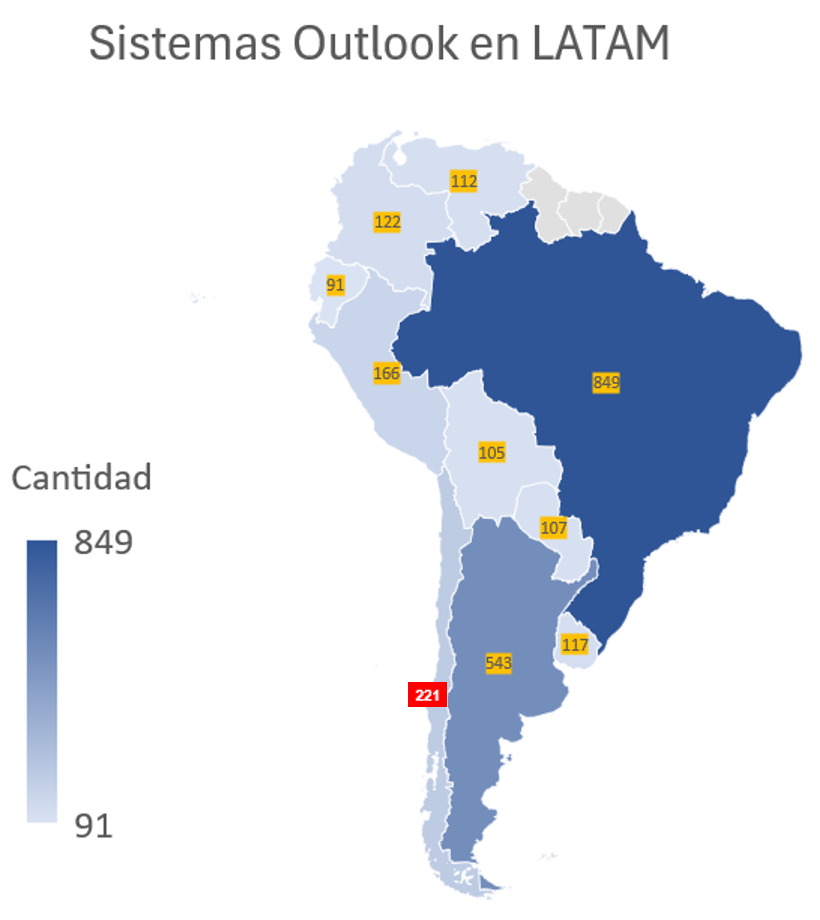

Efectuando búsquedas de sistemas expuestos de Outlook en Latam (no necesariamente vulnerables), se pudo evidenciar a Chile en el top 3 con 221 dispositivos, en primer lugar, está Brasil con 849, le sigue Argentina con 543 y luego nuestro país como se puede visualizar en la siguiente gráfica.

Ilustración 2: Gráfico de Sistemas Outlook expuestos de cara a internet

Fuente: Grupo CTI Entel Ocean

Apreciación

La reciente revelación de una vulnerabilidad por parte de Varonis en los productos de Microsoft, específicamente la CVE-2023-35636, subraya la persistencia de amenazas en el panorama de ciberseguridad. La falla, centrada en la función de compartir calendario en Outlook, clasificada como Importante con CVSS 6.5, podría permitir a los atacantes obtener hashes de contraseñas de usuarios.

La utilización de Windows Performance Analyzer (WPA) por parte de los atacantes, dirigida principalmente a desarrolladores, evidencia la diversidad de vectores de ataque. Además, el Explorador de archivos estándar de Windows se convierte en un medio potencialmente más accesible para la mayoría de los usuarios. Ambos métodos implican la manipulación de enlaces maliciosos enviados por correo electrónico u otros canales.

El riesgo persistente de phishing se acentúa, ya que la víctima, al hacer clic en el enlace, expone su hash NTLM v2, permitiendo al atacante intentar descifrar la contraseña fuera de línea.

Aunque CVE-2023-35636 ha sido mitigado, la atención a estas amenazas adicionales es esencial. Se enfatiza la importancia de que las empresas implementen las últimas actualizaciones de seguridad y refuercen las medidas de seguridad contra ataques de phishing para salvaguardar la integridad de sus sistemas y protegerse contra posibles intrusiones por parte de actores malintencionados.

Mitigación

Se recomienda lo siguiente:

Protección contra ataques NTLM v2:

- Firma SMB: la firma SMB es una característica de seguridad que ayuda a proteger el tráfico SMB contra manipulaciones y ataques de intermediarios. Funciona firmando digitalmente todos los mensajes SMB. Esto significa que si un atacante intenta modificar un mensaje SMB, el destinatario podrá detectar el cambio y rechazar el mensaje.

- La firma SMB está activada en Windows Server 2022 y versiones posteriores de forma predeterminada, y en la edición Windows 11 Enterprise (comenzando con la versión preliminar interna 25381).

- Bloquee NTLM v2 saliente, a partir de Windows 11 (25951). Microsoft agregó la opción de bloquear la autenticación NTLM saliente.

- Fuerce la autenticación Kerberos siempre que sea posible y bloquee NTLM v2 tanto en el nivel de red como en el de aplicación.